Accueil > Surveillance > Phishia CTI

Phishia CTI

Anticiper les menaces, protéger vos actifs stratégiques

Phishia CTI : de la détection précoce à la neutralisation, un renseignement des menaces en continu pour protéger vos systèmes critiques et orienter vos décisions de cybersécurité.

Pôle PhishiaCTI en quelques chiffres

Cyber threat intelligence, qu’est-ce que c’est ?

La Cyber threat intelligence (CTI) est le renseignement sur les menaces qui vous vise.

On surveille, on analyse ce qui est pertinent pour vous, puis on déclenche les bonnes actions pour éviter l’incident ou en limiter l’impact.

Flare X Phishia, une combinaison gagnante

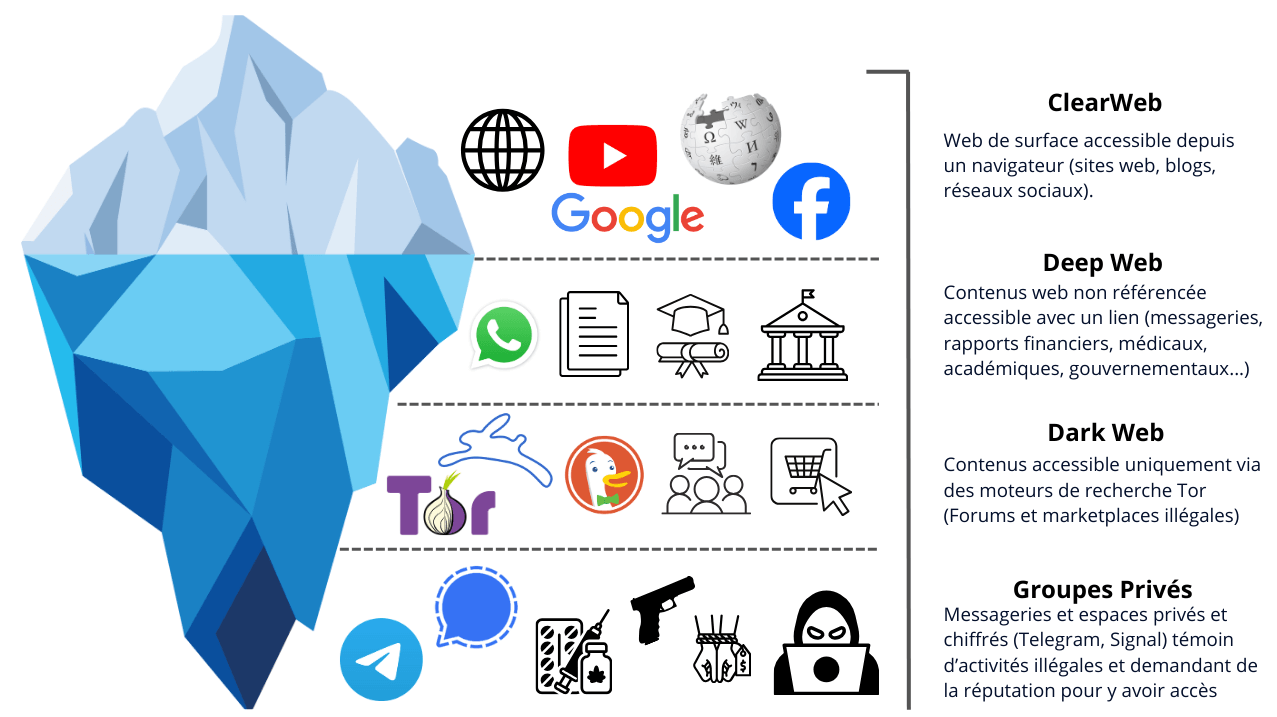

Flare, notre capteur web/deep/dark, détecte et retrouve via recherches ciblées (nom/entreprise, BIN, email, téléphone, domaine/URL, IP, identifiant, mot de passe..), et contribue à la gestion de votre surface d’attaque externe (EASM). Phishia qualifie, priorise et met en œuvre la réponse (resets, blocages, règles SIEM/EDR).

Nous classons donc chaque fuite rencontrée selon un indicateur développé en interne, les classant par priorité d’action :

Criticité 1

Mineur

Criticité 2

Significatif

Criticité 3

Majeur

Criticité 4

Critique

CTI : l’anticipation des attaques

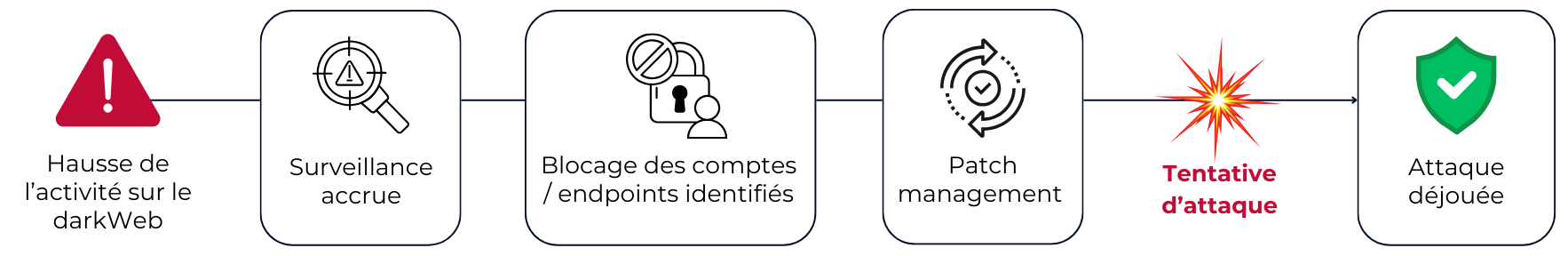

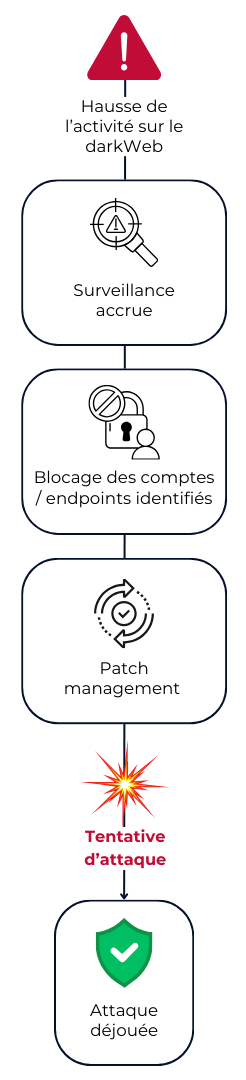

Avant chaque attaque, des signaux apparaissent

Sur le Dark Web, les acteurs malveillants échangent, recrutent, testent des outils ou cherchent à monétiser des accès.

Cela crée une activité inhabituelle liée à l’entreprise.

Nous détectons et corrélons ces signaux pour déclencher des mesures préventives, pour anticiper et déjouer les attaques.

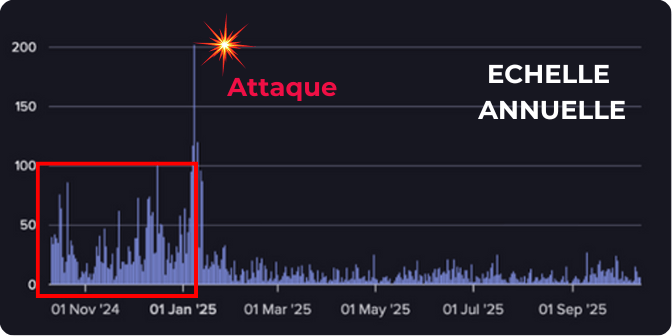

Par exemple, dans l’encadrée rouge ci-joint :

En analysant la fréquence d’apparition de l’entreprise sur le Dark Web, nos outils identifient toute hausse inhabituelle d’activité, révélatrice d’une potentielle attaque.

Au final, ça n’a pas manqué. Après la hausse de novembre à janvier, une attaque a bien eu lieu. Avec une surveillance de ce type, l’attaque aurait été évité.

Nos préconisations

Processus de suivi d’un incident

Nous monitorons en continu le DW pour repérer toute activité suspecte : ventes d’accès, fuites de données, malwares, VPN, préparations d’attaque, échanges entre acteurs…

Enquête ciblée sur le service ou l’actif mentionné pour évaluer l’exposition réelle et le risque concret, afin de distinguer menace avérée et faux-positif/bruit.

Dans le cadre autorisé, nous vérifions la réalité et la portée de la menace par des checks adaptés (ex : test de la validité d’un mot de passe).

Selon la criticité établit par nos experts, nous alertons immédiatement avec un playbook clair, accompagné d’un rapport concis regroupant les informations liées à l’incident.

Offre Phishia CTI

Inclus dans l'offre

- Analyse de toutes les fuites de données et plan de remédiation

- Test de la validité des credentials

- Hiérarchisation de la criticité des credentials

- Alterting en temps direct pour les alertes les plus critiques

- Surveillance des end-points compromis

- Reporting détaillé bi-mensuel

À partir de

30€ /mois

par ID*

* identifiant unique que nous surveillons pour vous (nom de domaine, IP, mail perso…)

Phishia CTI Flash

En 15 jours maximum, notre offre Flash CTI vous fournit un aperçu clair de votre exposition sur le dark web.

Pour chaque fuite identifiée, vous recevez un plan de remédiation détaillé ainsi que des préconisations concrètes pour réduire durablement votre surface d’exposition et éviter que cela ne se reproduise.

1.

Pose du contexte

Définition des noms de domaine, VIP et portails critiques à surveiller.

2.

Tests de couples ID–MDP

3.

Recherche avancée VIP

4.

Plan de remédiation & sécurisation

5.

Rapport final

Offre Phishia CTI Flash

Inclus dans l'offre

- Tests de l’ensemble des credentials remontés par Flare

- Plan de renforcement de la sécurité des plateformes

- Recherche de fuites concernant X VIP

- Accompagnement à la remédiation des fuites identifiées

- Remise d’un rapport détaillé

Ce dont nous avons besoin

Noms de domaine

Liste des VIP

Portails de connexion

Notre blog

Découvrez les dernières actualités et tendances en matière de SOC & CTI.