Lorsqu’une grande organisation publique (ville, hôpital, métropole…) subit une cyberattaque massive, l’impression dominante est souvent :

“Ils nous sont tombés dessus d’un coup, on ne pouvait pas le voir venir.”

Sauf que dans la réalité, une attaque majeure ne commence presque jamais le lundi à 9h.

Des semaines – parfois des mois – avant l’attaque finale, l’activité autour de l’organisation augmente fortement sur le dark web :

- identifiants volés,

- accès VPN en vente,

- discussions privées entre cybercriminels,

- tests d’accès sur différents portails.

Avec une vraie démarche de Cyber Threat Intelligence (CTI), ces signaux peuvent être vus, analysés… et transformés en actions de défense avant que la situation ne dégénère.

Avant l’attaque : quand le dark web s’agite

Prenons le cas typique d’une grande collectivité ou d’un organisme de taille importante, frappé par un rançongiciel :

Plusieurs mois avant : premières fuites discrètes

On voit apparaître, dans des listes en fuite ou sur certains forums :

- des adresses mails internes associées à des mots de passe,

- des comptes liés à des portails métiers,

- des accès techniques (VPN, RDP, etc.) revendus à bas prix.

À ce stade, l’organisation n’est pas encore “cible prioritaire”, mais elle entre dans le radar des attaquants :

elle possède des données intéressantes, et des portes commencent à s’ouvrir.

Quelques semaines avant : hausse nette de l’activité

Progressivement, l’activité liée au nom de domaine ou aux adresses de l’organisation augmente fortement :

- plus de mentions dans des bases de fuites,

- davantage d’identifiants testés ou proposés à la vente,

- discussions ciblées autour de ses services (type portail agents, comptes administratifs…).

On voit clairement un saut par rapport à la “ligne de base” habituelle.

Pour un œil CTI, c’est un drapeau rouge :

“Quelqu’un s’intéresse beaucoup plus que d’habitude à cette organisation.”

Juste avant l’attaque : accès prêts à l’emploi

Dans les jours qui précèdent l’attaque :

- certains accès sont testés (connexion à des portails, vérification d’identifiants),

- des “courtiers d’accès” revendent des portes d’entrée fiables,

- des groupes de ransomware commencent à se positionner.

Quand l’attaque se déclenche enfin, le travail de préparation est terminé depuis longtemps.

Le chiffrement des systèmes n’est que la dernière étape.

Ce qu’aurait vu une surveillance CTI bien structurée

Avec une vraie capacité CTI en place, ce scénario ne ressemble plus à une surprise totale.

Concrètement, la CTI va :

Surveiller en continu les sources utiles : web « classique », deep web (espaces privés, canaux chiffrés), dark web (forums fermés, marketplaces, groupes privés) et bases de fuites de données publiques ou semi-privées.

L’objectif : remonter tout ce qui concerne votre organisation

(noms de domaine, adresses mails, marques, IP connues, portails principaux…).

Qualifier ce qui remonte : ce n’est pas dire “on a trouvé des trucs”, c’est distinguer ce qui est vraiment grave : un identifiant générique expiré reste d’impact limité, là où un compte VPN valide avec droits étendus ou un compte admin sur un portail interne critique atteint une criticité maximale.

Pour chaque événement, on attribue une criticité en fonction de la sensibilité de l’accès, de son périmètre fonctionnel et de son potentiel d’exploitation par un attaquant.

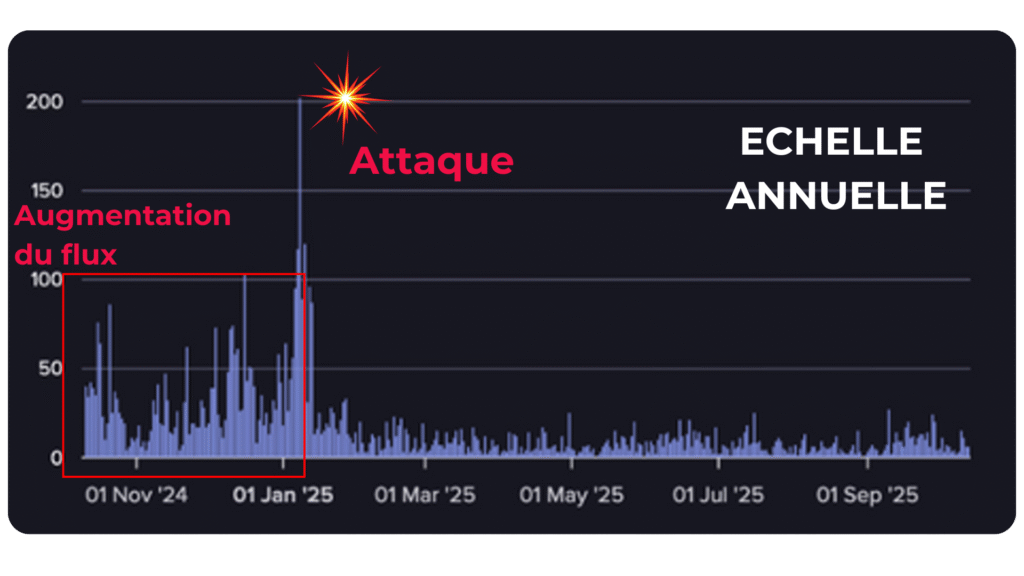

Mettre en évidence les tendances : c’est justement ce que permet la CTI : plutôt que de traiter chaque fuite comme un cas isolé, elle suit l’évolution du volume de fuites liées à votre organisation, repère les pics d’activité inhabituels et détecte les discussions répétées autour de vos accès ou de vos systèmes.

C’est là qu’on voit apparaître le fameux “avant / après” : un niveau de bruit habituel, relativement stable, puis une période d’agitation anormale avant l’attaque, qui signale une escalade du risque et permet d’anticiper plutôt que de subir.

Ce que fait concrètement Phishia dans une démarche CTI

Dans l’offre CTI de Phishia, on ne se contente pas de “regarder le dark web”. On applique une démarche structurée pour voir venir les attaques et aider à réagir à temps, avant que l’incident ne se transforme en crise majeure.

Dans le cas d’une attaque qui paralyse une grande collectivité ou un hôpital, une CTI réellement opérationnelle aurait permis :

D’être alerté tôt : dès les premières fuites vraiment sensibles (comptes critiques, accès VPN valides, identifiants d’admin…), au moment où l’activité autour de l’organisation sort de la normale.

De prendre des mesures ciblées : réinitialisation des mots de passe, invalidation des tokens, renforcement de l’authentification (MFA, restrictions géographiques, filtrage IP), vérification des portails exposés, audit rapide de l’accès mentionné dans les fuites.

De passer du “réactif” au “préventif” : couper ou surveiller de près les accès compromis, mettre sous contrôle les comptes les plus sensibles, préparer la DSI, le RSSI et la direction à un risque accru plutôt que découvrir la fuite après le chiffrement des serveurs.

On ne peut pas promettre que toute attaque aurait été empêchée à 100 %, mais une CTI bien exploitée réduit fortementla probabilité de succès, limite l’ampleur des dégâts… et évite l’effet de surprise générale.