On entend souvent parler du dark web comme d’un endroit mystérieux réservé aux pirates. En réalité, c’est surtout un espace où des informations sensibles volées sont revendues ou exposées, parfois pendant des mois sans que les organisations le sachent.

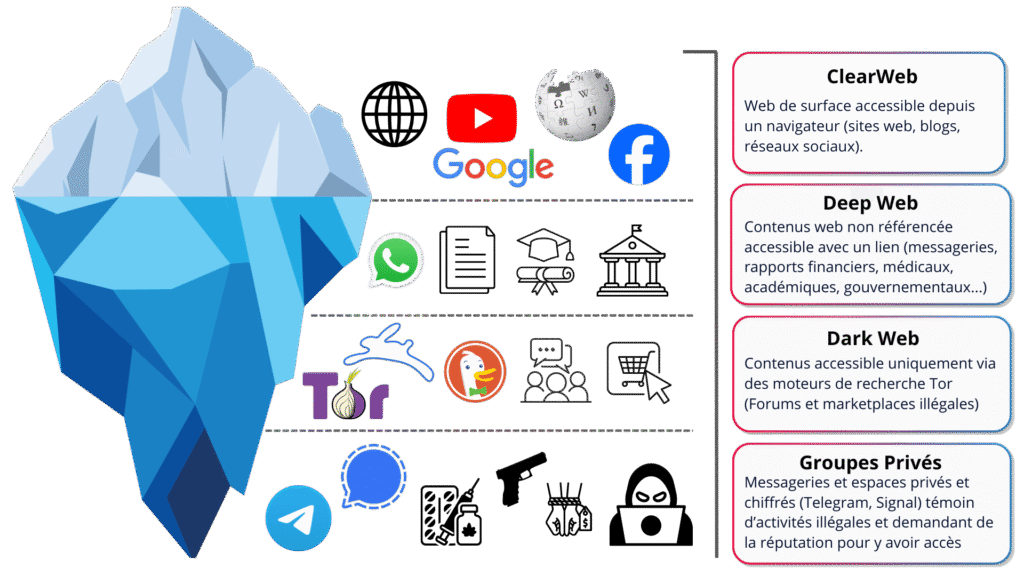

L’iceberg du web : surface, profondeur et zones obscures

Clear Web – la partie visible

La couche “au-dessus de la surface” : sites web publics, médias, blogs, réseaux sociaux, trouvables en quelques clics via Google ou autres moteurs de recherche.

Deep Web – caché mais légitime

Sous la surface : espaces privés (messageries, extranets, portails internes), documents et rapports accessibles uniquement avec un lien ou un compte. Non indexé, mais parfaitement légal.

Dark Web – la zone à risque

Accès via des outils spécifiques comme Tor, avec des forums fermés, marketplaces et groupes privés souvent utilisés pour la revente de données, d’outils d’attaque ou d’accès compromettus.

C’est précisément sur ces couches profondes que la Cyber Threat Intelligence (CTI) va chercher des signaux faibles et des fuites.

Quelles informations sensibles sont vendues ou exposées sur le dark web ?

Sur le dark web, les attaquants ne vendent pas “des fichiers” de manière abstraite. Ils vendent surtout des accès et des éléments de confiance qui permettent de construire une attaque.

Voici quelques exemples concrets issus des cas que nous rencontrons chez Phishia :

Identifiants de connexion (credentials)

Ce sont les couples identifiant / mot de passe pour :

- portails internes (intranets, portails agents, espaces donateurs, etc.),

- services métiers (CRM, outils RH, solutions de paiement ou de dons),

- messageries ou comptes administrateurs.

Ces identifiants peuvent provenir :

- d’un poste compromis (malware, phishing),

- d’une réutilisation de mot de passe déjà volé ailleurs,

- d’un prestataire négligent.

Dans nos analyses, nous voyons régulièrement des listes de centaines de credentials associés à un même nom de domaine, avec des niveaux de criticité très différents selon le compte concerné : de l’accès “non sensible” jusqu’au compte pouvant modifier des données financières ou accéder à des informations confidentielles.

Données personnelles et financières

Pour les associations comme pour les organismes publics, on rencontre par exemple :

- données de donateurs (coordonnées, historique de dons, parfois mandat SEPA),

- données d’usagers ou de bénéficiaires,

- informations permettant d’usurper l’identité d’une personne ou d’un organisme.

Conséquences possibles : fraudes, détournement de dons, perte de confiance, sanctions réglementaires.

Accès techniques et éléments d’infrastructure

Sur les forums et places de marché du dark web, on trouve aussi :

- accès à des VPN internes,

- sessions RDP (prise de contrôle à distance d’un serveur ou d’un poste),

- informations sur des failles non corrigées,

- vente de malwares ciblant un type d’organisation ou de technologie.

Ces éléments servent à préparer une attaque plus large (par exemple un rançongiciel).

Fuites “brutes” à trier

Les listes de fuites ne sont pas toujours nettes et propres. On y trouve :

- de vrais identifiants encore valides,

- des identifiants obsolètes,

- des doublons,

- des faux-positifs.

L’un des rôles clés d’une cellule CTI est justement de trier et qualifier ces fuites, pour distinguer la menace réelle du bruit de fond.

Pourquoi c’est problématique pour une organisation ?

Ces informations permettent :

- d’entrer dans vos systèmes sans déclencher d’alarme,

- de préparer une arnaque ciblée (phishing, fraude au président, escroquerie aux dons),

- de revendre vos données à d’autres groupes criminels,

- d’entacher votre image si la fuite devient publique.

Le pire scénario : vos identifiants et données circulent depuis des mois, voire des années, sur des forums spécialisés, et vous n’en savez rien.

Comment l'offre CTI de Phishia peut vous aider

La Cyber Threat Intelligence (CTI) consiste à surveiller de façon proactive tout ce qui se trame autour de votre organisation sur le web de surface, le deep web, le dark web et au sein de certains groupes privés de cybercriminels.

Chez Phishia, nous nous appuyons à la fois sur Flare, notre capteur web/deep/dark qui remonte automatiquement les fuites liées à vos identifiants (noms de domaine, adresses mail, IP, identifiants, mots de passe, etc.), et sur notre expertise d’analyse pour qualifier, prioriser et traiter chaque fuite.

Concrètement, notre démarche CTI combine plusieurs briques : une surveillance continue des sources utiles (ventes d’accès, fuites de données, comptes compromis, malwares), des vérifications ciblées pour tester la validité de certains identifiants dans le cadre légal, une mise en contexte OSINT pour comprendre quels services sont touchés et quel impact cela peut avoir, puis une évaluation de la criticité avec alerte immédiate en cas de fuite grave et un plan de remédiation(réinitialisation de mots de passe, blocage d’accès, durcissement de configuration, nouvelles règles SIEM/EDR, etc.). Le tout est consolidé dans un reporting régulier : rapports détaillés, indicateurs d’activité et suivi des tendances de menace qui vous visent.

L’objectif est simple : vous alerter le plus tôt possible lorsque vos informations apparaissent sur le dark web ou des espaces à risque, et vous aider à corriger le tir avant que cela ne devienne un incident majeur.

Vous voulez en savoir plus ? Consultez notre offre CTI :