Dans une collectivité territoriale, tout le monde travaille avec le même nom de domaine :

@ville-X.fr, @departement-Y.fr, @metropole-Z.fr…

Agents, directions, écoles, police municipale, CCAS, culture, sport, élus, prestataires externes parfois…

Résultat : des centaines, parfois des milliers de comptes qui reposent sur les mêmes serveurs, les mêmes portails, les mêmes systèmes.

Pour un attaquant, c’est une opportunité en or :

- un seul domaine à cibler,

- des tonnes d’identifiants à récupérer,

- et très souvent beaucoup de fuites déjà présentes sur le dark web.

La Cyber Threat Intelligence (CTI) est précisément là pour mettre de la lumière là-dedans et faire un vrai “grand ménage” côté exposition.

1. Pourquoi les collectivités fuitent autant sur le dark web ?

Les collectivités ont, malgré elles, un profil idéal pour les cybercriminels.

Elles cumulent beaucoup d’agents (et donc énormément de comptes), des mots de passe souvent réutilisés entre outils internes et services externes, des comptes qui restent actifs alors que les personnes ont changé de poste ou quitté la collectivité, sans oublier les nombreux portails métiers exposés sur internet (citoyens, agents, écoles, social, etc.).

Avec le temps, tout cela laisse des traces sur le dark web. On y voit apparaître :

-

des listes d’adresses mail de la collectivité avec leurs mots de passe associés,

-

des identifiants pour des portails internes ou de partenaires,

-

parfois même des accès techniques sensibles (VPN, RDP, consoles d’administration…).

Le plus inquiétant, c’est que cette situation reste totalement invisible pour la collectivité : le système continue de tourner, les agents travaillent normalement… alors même que des accès compromis circulent et peuvent être exploités à tout moment.

2. Pourquoi ces fuites sont si dangereuses pour une collectivité

Ces identifiants en fuite permettent :

- d’entrer sur des portails citoyens (démarches en ligne, inscriptions scolaires, services périscolaires…),

- d’accéder à des interfaces d’administration internes,

- d’atteindre des services plus sensibles (police municipale, social, urbanisme, etc.),

- et de rebondir d’un service à l’autre, voire du web vers le SI interne.

Toutes les fuites ne se valent pas, mais certaines sont clairement explosives. C’est le cas, par exemple, des comptes d’agents donnant accès à des données sociales, scolaires ou administratives, des comptes liés à des services sensibles (police municipale, finances, urbanisme…) ou encore des accès techniques qui permettent de rebondir sur d’autres serveurs internes.

Un même couple mail / mot de passe peut ainsi servir à se connecter à un portail citoyen, à un extranet métier, puis, par enchaînement d’accès, à obtenir des droits plus élevés dans le système d’information. Pour un attaquant, c’est un point d’entrée idéal pour préparer une attaque de rançongiciel, mener des fraudes ciblées, siphonner des données sensibles ou simplement revendre cet accès à d’autres groupes criminels.

Chez Phishia, nous avons développé un indicateur de criticité qui permet de classer et prioriser chaque fuite, afin de concentrer les efforts là où le risque est réellement le plus élevé.

3. Ce que la CTI apporte aux collectivités territoriales

La CTI, appliquée aux collectivités territoriales, consiste à surveiller, analyser et traiter tout ce qui circule à leur sujet en dehors de leurs propres systèmes.

-

Avoir enfin une vision claire de l’exposition

Au lieu d’un flou inquiétant du type « on doit bien avoir des fuites quelque part… », la CTI permet de savoir combien d’identifiants liés au domaine de la collectivité circulent, quels types de comptes sont concernés, quels services ou portails sont mentionnés et quels accès semblent encore actifs. -

Distinguer le bruit du risque réel

Une bonne CTI ne se contente pas de lister des fuites : elle qualifie ce qui est périmé ou déjà invalide (enjeu faible), ce qui est encore exploitable (priorité haute) et ce qui peut potentiellement ouvrir l’accès à des données sensibles ou permettre un rebond interne (priorité critique). -

Transformer l’info en actions de sécurité

À partir de ces éléments, la collectivité peut réinitialiser ou désactiver les comptes exposés, renforcer la sécurité des portails concernés (authentification forte, filtrage, restrictions), ajuster ses règles de détection (SIEM, EDR, pare-feu…) et sensibiliser les agents les plus exposés.

Avec cette approche, on passe du « on subit » au « on pilote ».

4. L’audit flash CTI : faire le grand ménage sur le dark web

Pour les collectivités qui n’ont jamais vraiment regardé ce qui circule sur elles, un audit flash CTI est un excellent point d’entrée.

L’idée est simple : en quelques semaines, obtenir une photo claire de la situation, traiter l’urgence et poser les bases de la suite.

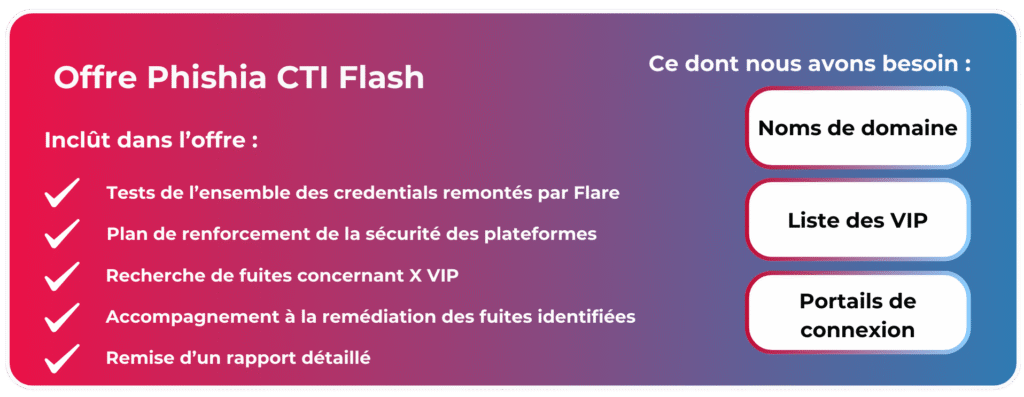

Un audit flash CTI permet d’abord de définir le périmètre de surveillance : noms de domaine de la collectivité, portails et services critiques, profils sensibles (élus, directions, fonctions clés).

Il va ensuite rechercher les fuites existantes : identifiants en circulation (mail + mot de passe), mentions de services ou d’applications de la collectivité, accès ou données proposés à la vente.

Dans un troisième temps, l’audit teste et qualifie les fuites : vérification de ce qui est encore valide dans un cadre maîtrisé, mesure de l’impact potentiel (données accessibles, possibilités de rebond), classement des cas par niveau de criticité.

Sur cette base, il propose un plan de remédiation concret : comptes à réinitialiser ou bloquer, durcissement des portails exposés, mesures pour limiter la réapparition de nouvelles fuites (sensibilisation, politiques de mot de passe, MFA…).

Enfin, l’audit se conclut par un rapport exploitable, avec un état des lieux synthétique pour les décideurs, des éléments techniques précis pour la DSI/RSSI et une priorisation claire des actions.

En clair, après un audit flash, la collectivité sait ce qui circule, ce qui est dangereux, et ce qui a été neutralisé ou doit l’être rapidement.

5. Le rôle de Phishia dans cette démarche