Dimenticate l'immagine dell'hacker in felpa con il cappuccio che digita righe di codice verde neon per tutta la notte per «forzare» i vostri server. Nel 2025, la realtà è molto più banale e spaventosa: il vostro accesso alla rete potrebbe essere già stato venduto questa mattina, al prezzo di un menu BigMac.

Benvenuti nell'era di Registri dei rubatori, la minaccia silenziosa che rende obsolete le vostre politiche sulle password.

Il meccanismo: come viene chiusa la vostra identità digitale"

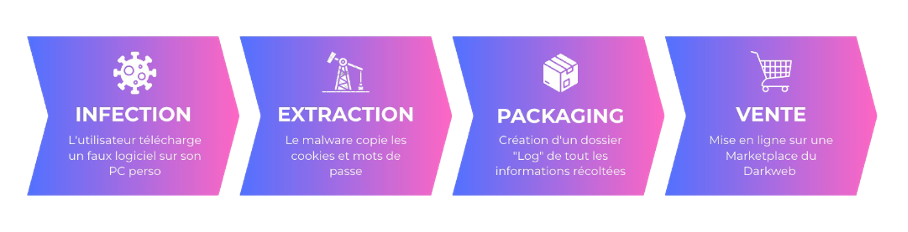

Infostealers« (come in Lumma, RedLine o Vidar) sono malware discreti. Non hanno bisogno di penetrare nei vostri sistemi. Spesso vengono installati tramite software craccato scaricato da un dipendente che lavora in remoto o da un allegato innocuo di un'e-mail personale.

Una volta attivo sul computer, il malware non si limita a rubare le password. Aspira ogni cosa:

- Il identificatori salvati nel browser.

- Informazioni da carte di credito.

- Cronologia di navigazione.

- E soprattutto : Cookie di sessione.

Qui sta il pericolo critico.

Perché l'AMF non vi salverà sempre

È una doccia fredda per molti CIO. Spesso si pensa che l'autenticazione a più fattori (MFA) sia la difesa definitiva.

Ma se un aggressore ruba il vostro Cookie di sessione valido tramite un registro Stealer, non ha bisogno della vostra password o del codice SMS. Importa questo cookie nel proprio browser e il sito di destinazione (il vostro CRM, il vostro accesso a Office 365, la vostra VPN) pensa che siate voi. È già collegato.

Il supermercato del crimine

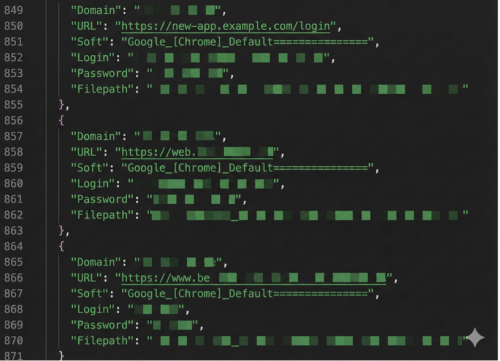

Questi dati rubati non rimangono sul computer dell'hacker. Vengono aggregati in modo massiccio su marketplace automatizzati (come ad esempio Mercato russo o canali privati di Telegram).

Il modello di business è industriale. Un «Log» (il file completo di una vittima o di un gruppo di computer) viene generalmente venduto a circa 10$. A questo prezzo, l'acquirente ottiene l'accesso a tutti gli account: Netflix, Facebook, ma anche l'accesso VPN per la propria azienda.

È così che inizia la maggior parte degli attuali attacchi Ransomware: con un semplice acquisto da 10$ settimane prima dell'attacco finale.

Riprendete il controllo con CTI

L'igiene digitale è essenziale, ma si basa sugli esseri umani, che sono fallibili. Non si può impedire a un dipendente di installare per errore un malware sul suo PC personale, ma si può scoprire se le sue credenziali di lavoro sono state divulgate.

La Informazioni sulle minacce informatiche (CTI) non si limita a esaminare i registri interni, ma si occupa anche di monitorare il mondo esterno.

A Phishia, Esaminiamo continuamente questi mercati clandestini. Siamo in grado di individuare se gli identificatori appartenenti al dominio @tuaazienda.com sono attualmente in vendita nei log, anche se l'infezione è avvenuta sul computer personale di un dipendente.

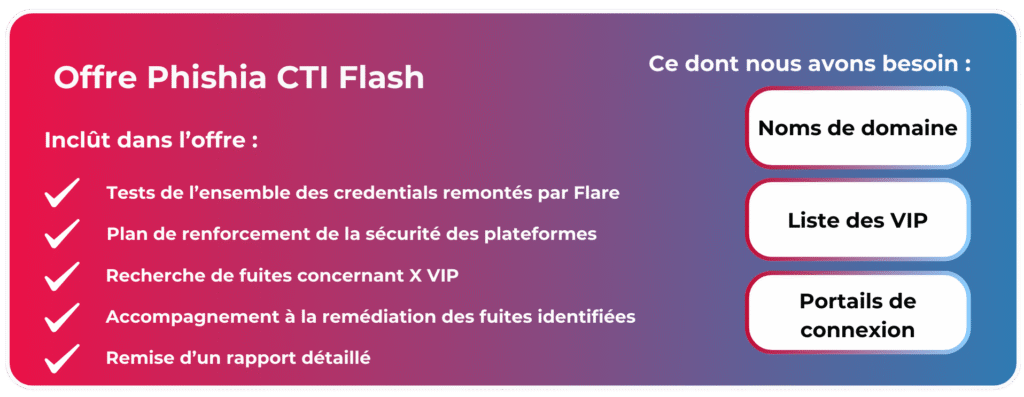

Azione immediata: l'audit CTI Flash

Non rimanete nel dubbio. Conoscere significa essere in grado di anticipare.

Per il lancio della nostra offerta CTI, Phishia offre un approccio pragmatico: L'offerta flash CTI. Si tratta di un audit «una tantum» per fare un bilancio immediato della vostra esposizione.