C'è un detto che fa paura nella sicurezza informatica: «Gli attaccanti devono avere ragione solo una volta. Voi dovete avere ragione il 100% delle volte».»

Ma c'è di peggio. Gli aggressori spesso conoscono la vostra rete meglio di voi. Prima ancora di lanciare una singola riga di codice maligno, hanno già mappato i vostri server dimenticati, i documenti tecnici esposti e i sottodomini di prova.

Come possiamo aiutare? Grazie al’OSINT (Open Source Intelligence) e di una disciplina che è urgente padroneggiare: il’ASM (Gestione della superficie di attacco).

La punta dell'iceberg: l'IT ombra

Se chiedete al vostro reparto IT di tracciare un diagramma della vostra rete, vi mostrerà un diagramma pulito: la sede centrale, la VPN, i server di produzione sicuri. Questo è il superficie teorica.

La superficie reale, quella che gli attaccanti vedono, è spesso molto più grande e caotica. Questo è noto come il IT ombra :

- Un server «pre-prod» messo insieme frettolosamente da uno sviluppatore 6 mesi fa e mai spento.

- Una tabella pubblica di Trello o Notion contenente gli identificatori Wi-Fi.

- Un sottodominio test.your-company.com che punta a un'interfaccia di amministrazione non protetta.

- Repository di codice GitHub contenenti chiavi API in chiaro.

Per un attaccante, si tratta di porte aperte che non attivano alcun allarme sul firewall principale.

80% dell'attacco avviene prima dell'intrusione

I gruppi di ransomware non colpiscono a caso. Trascorrono settimane nel Riconoscimento. Utilizzano tecniche OSINT per scansionare tutto ciò che appartiene alla vostra azienda sul web pubblico.

Non stanno cercando di sfondare la porta blindata (il firewall principale). Cercano la finestra della cantina lasciata socchiusa (quel server obsoleto dimenticato).

Se non tenete d'occhio la vostra superficie di attacco esterna, date loro un notevole vantaggio.

Adottare il punto di vista dell'attaccante

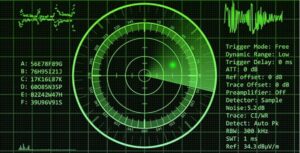

È qui che entra in gioco l'ASM (Attack Surface Management). A differenza di un pentest (test di intrusione), che è un'istantanea in un determinato momento, l'ASM è una videosorveglianza continua.

L'obiettivo è quello di mappare continuamente la vostra impronta digitale per rilevare le anomalie prima che vengano sfruttate:

- Scoprire Scansiona l'intero Internet per trovare le vostre risorse (IP, domini, certificati).

- Analisi Identificare le vulnerabilità (porta RDP aperta, fuga di informazioni).

- Definizione delle priorità Correggere immediatamente i problemi critici.

Phishia vi restituisce la vostra visibilità

A Phishia, Crediamo che la migliore difesa sia la conoscenza approfondita del proprio territorio. I nostri servizi non si limitano alla sensibilizzazione: agiamo come una torre di controllo.

Tramite il nostro’Audit e analisi dei rischi, In combinazione con la nostra tecnologia CTI, possiamo eseguire questa mappatura per voi. Scansioniamo il web utilizzando gli stessi strumenti degli aggressori per dirvi esattamente cosa sta succedendo.

Non lasciate che un server dimenticato diventi il punto di ingresso della vostra prossima crisi.

Scoprite come Phishia riduce la vostra superficie di attacco: