In un ente locale, tutti lavorano con lo stesso nome di dominio :

@ville-X.fr, @departement-Y.fr, @metropole-Z.fr...

Dipendenti, dipartimenti, scuole, polizia municipale, CCAS, cultura, sport, rappresentanti eletti, talvolta fornitori di servizi esterni...

Risultato: centinaia, a volte migliaia di conti basati sugli stessi server, gli stessi portali e gli stessi sistemi.

Per un attaccante è un'occasione d'oro:

- un'unica area su cui puntare,

- tonnellate di identificatori da recuperare,

- e molto spesso molte fughe di notizie già presenti sul dark web.

La Cyber Threat Intelligence (CTI) serve proprio per mettere un po' di luce lì dentro e fare un po“ di ”pulizia" nella parte espositiva.

1. Perché le autorità locali fanno trapelare così tanto sul dark web?

Le autorità locali hanno, loro malgrado, un profilo ideale per i criminali informatici.

Hanno molti agenti (e quindi molti account), password che spesso vengono riutilizzate tra strumenti interni e servizi esterni, account che rimangono attivi anche se le persone hanno cambiato lavoro o hanno lasciato l'autorità, per non parlare dei molti portali aziendali su Internet (cittadini, agenti, scuole, sociale, ecc.).

Nel corso del tempo, tutto questo lascia il segno sul dark web. Si può vedere :

-

elenchi di indirizzi e-mail delle autorità locali con le relative password,

-

identificativi per i portali interni o dei partner,

-

a volte anche accesso tecnico (VPN, RDP, console di amministrazione, ecc.).

L'aspetto più preoccupante è che questa situazione rimane totalmente invisibile alla comunità Il sistema continua a funzionare e il personale lavora normalmente... anche se l'accesso compromesso è in circolazione e può essere sfruttato in qualsiasi momento.

2. Perché queste perdite sono così pericolose per una comunità

Questi identificatori sfuggenti consentono :

- per entrare portali per i cittadini (procedure online, iscrizioni a scuola, servizi extrascolastici, ecc,),

- accedere alle interfacce di amministrazione interne,

- raggiungere i dipartimenti più sensibili (polizia municipale, servizi sociali, urbanistica, ecc.),

- e rimbalzo da un reparto all'altro, o addirittura dal web all'IS interno.

Non tutte le perdite sono uguali, ma alcune sono chiaramente più efficaci di altre. esplosivi. È il caso, ad esempio, degli account del personale che danno accesso a dati sociali, scolastici o amministrativi, degli account collegati a servizi sensibili (polizia municipale, finanze, urbanistica, ecc.) o anche di accesso tecnico che consentono di effettuare il bounce verso altri server interni.

La stessa combinazione e-mail/password può essere utilizzata per collegarsi a un portale per i cittadini, a una extranet aziendale e quindi, attraverso una catena di accessi, per ottenere diritti più elevati nel sistema informativo. Per un aggressore, questo è un punto di ingresso ideale per preparare un attacco ransomware, effettuare frodi mirate, sottrarre dati sensibili o semplicemente rivendere l'accesso ad altri gruppi criminali.

In Phishia abbiamo sviluppato un indicatore di criticità che consente di classificare e dare priorità a ogni perdita, in modo da concentrare gli sforzi dove il rischio è davvero maggiore.

3. Cosa offre la CTI agli enti locali e regionali

La CTI, applicata agli enti locali, comporta il monitoraggio, l'analisi e l'elaborazione di tutto ciò che circola su di loro. al di fuori dei propri sistemi.

-

Per avere finalmente una visione chiara della mostra

Invece di una preoccupante confusione di «ci devono essere delle perdite da qualche parte...», CTI vi fa sapere che quanti identificatori legati al dominio dell'ente locale sono in circolazione, Quali tipi di account sono coinvolti, quali servizi o portali sono menzionati e quali accessi sembrano essere ancora attivi. -

Distinguere il rumore dal rischio reale

Un buon CTI non si limita a elencare le falle: qualifica ciò che è obsoleto o già non valido (priorità bassa), ciò che è ancora sfruttabile (priorità alta) e ciò che potrebbe potenzialmente aprire l'accesso a dati sensibili o consentire una violazione interna (priorità critica). -

Trasformare le informazioni in azioni di sicurezza

Sulla base di queste informazioni, l'ente locale può reinizializzare o disattivare gli account esposti, rafforzare la sicurezza dei portali interessati (autenticazione forte, filtraggio, restrizioni), adeguare le proprie regole di rilevamento (SIEM, EDR, firewall, ecc.) e sensibilizzare il personale più a rischio.

Con questo approccio, si passa da «Siamo sottoposti a questo» a «su pilota».

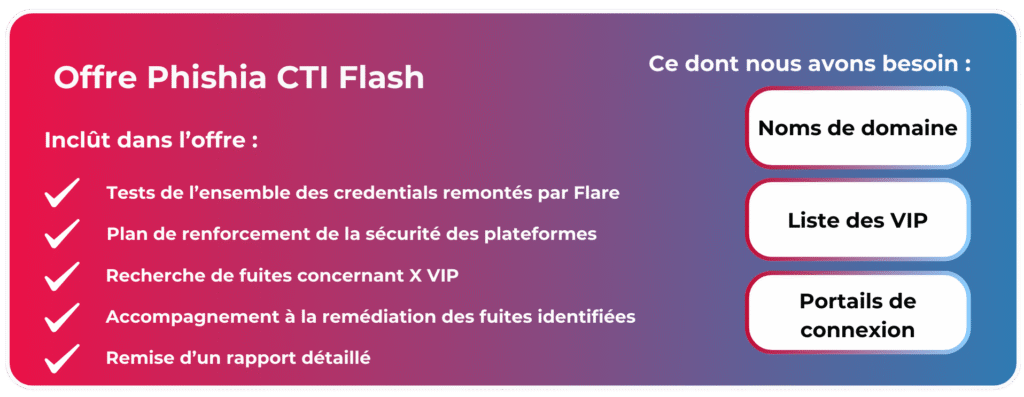

4. Audit flash CTI: ripulire il dark web

Per le autorità locali, che non hanno mai esaminato realmente ciò che circola su di loro, un audit flash CTI è un ottimo punto di ingresso.

L'idea è semplice: da qualche settimana, Ottenere un quadro chiaro della situazione, gestire l'emergenza e porre le basi per il passo successivo.

Un audit flash CTI permette innanzitutto di definire il perimetro di sorveglianza nomi di dominio degli enti locali, portali e servizi critici, profili sensibili (rappresentanti eletti, dipartimenti, funzioni chiave).

In seguito ricerca di perdite esistenti : identificativi circolanti (e-mail + password), riferimenti a servizi o applicazioni dell'ente locale, accessi o dati offerti in vendita.

In terzo luogo, l'audit verifica e qualifica le perdite Ciò comporta la verifica di ciò che è ancora valido all'interno di un quadro controllato, la misurazione dell'impatto potenziale (dati accessibili, possibilità di rimbalzo) e la classificazione dei casi in base al livello di criticità.

Su questa base propone un piano di rimedio concreto Tra queste, gli account da resettare o bloccare, l'irrigidimento dei portali esposti e le misure per limitare il ripetersi di nuove fughe (sensibilizzazione, politiche sulle password, MFA, ecc.).

Infine, l'audit si conclude con un rapporto utilizzabile, Questi includono una panoramica della situazione attuale per i responsabili delle decisioni, informazioni tecniche dettagliate per il reparto IT e una chiara definizione delle priorità delle azioni.

Chiaramente, dopo un flash audit, l'autorità locale sa che cosa circola, cosa è pericoloso, e ciò che è stato neutralizzato o che deve essere neutralizzato rapidamente.

5. Il ruolo di Phishia in questo processo