Si sente spesso parlare di dark web come un luogo misterioso riservato ai pirati. In realtà, è soprattutto un un luogo in cui vengono vendute o esposte informazioni sensibili rubate, a volte per mesi senza che le organizzazioni se ne accorgano.

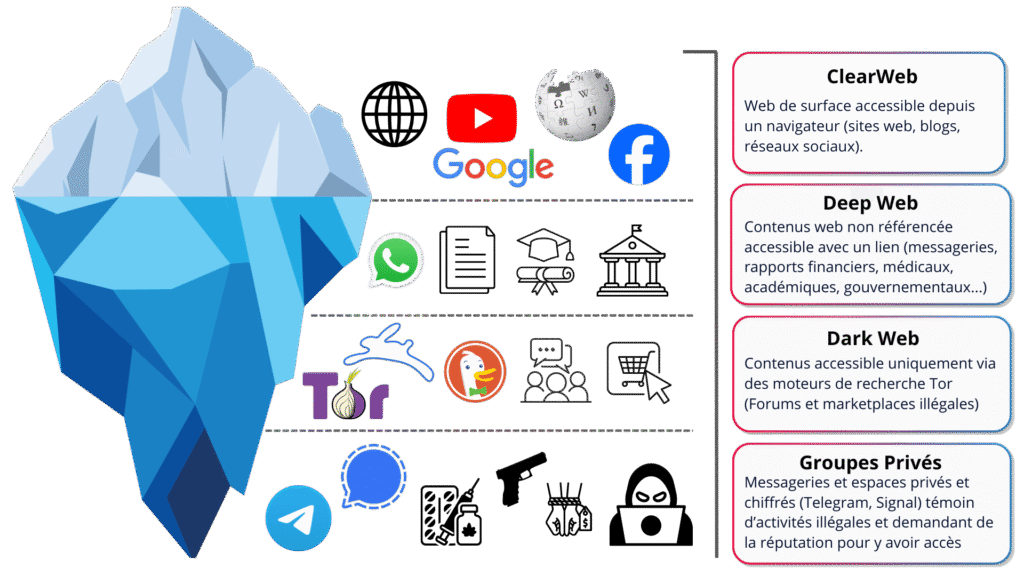

L'iceberg del web: superficie, profondità e zone d'ombra

Clear Web - la parte visibile

Lo strato “sopra la superficie”: siti web pubblici, media, blog, social network, tutti a pochi clic di distanza tramite Google o altri motori di ricerca.

Deep Web - nascosto ma legittimo

Sotto la superficie: aree private (e-mail, extranet, portali interni), documenti e rapporti a cui si può accedere solo tramite un link o un account. Non indicizzati, ma perfettamente legali.

Dark Web - la zona a rischio

Accesso tramite strumenti specifici come Tor, con forum chiusi, marketplace e gruppi privati spesso utilizzati per rivendere dati, strumenti di attacco o accessi compromessi.

È proprio su questi strati più profondi che la Informazioni sulle minacce informatiche (CTI) cercherà di individuare segnali deboli e perdite.

Quali informazioni sensibili vengono vendute o esposte sul dark web?

Sul dark web, gli aggressori non vendono “file” in astratto. Vendono soprattutto accesso e elementi di fiducia per costruire un attacco.

Ecco alcuni esempi concreti tratti dai casi che incontriamo in Phishia:

Credenziali di accesso

Queste sono le coppie login / password per :

- portali interni (intranet, portali agenti, aree donatori, ecc.),

- servizi aziendali (CRM, strumenti per le risorse umane, soluzioni per i pagamenti e le donazioni),

- caselle di posta elettronica o account di amministratore.

Questi identificatori possono provenire da :

- un computer compromesso (malware, phishing),

- riutilizzo di una password già rubata altrove,

- un fornitore di servizi negligente.

Nelle nostre analisi, vediamo regolarmente elenchi di centinaia di credenziali associati allo stesso nome di dominio, con livelli di criticità molto diversi a seconda dell'account in questione: da un accesso “non sensibile” ad account che possono modificare dati finanziari o accedere a informazioni riservate.

Dati personali e finanziari

Sia per le associazioni che per gli enti pubblici, gli esempi sono numerosi:

- i dati dei donatori (dati di contatto, cronologia delle donazioni, talvolta mandato SEPA),

- dati dell'utente o del beneficiario,

- informazioni che consentono di impersonare una persona o un'organizzazione.

Possibili conseguenze: frode, appropriazione indebita di donazioni, perdita di fiducia, sanzioni normative.

Accesso tecnico ed elementi infrastrutturali

Anche i forum e i mercati del dark web presentano :

- accesso a VPN interne,

- Sessioni RDP (controllo remoto di un server o di una workstation),

- informazioni sulle vulnerabilità non risolte,

- vendita di malware mirati a un particolare tipo di organizzazione o tecnologia.

Questi elementi vengono utilizzati per preparare un attacco più ampio (ad esempio un ransomware).

Perdite “grezze” da smistare

Gli elenchi delle perdite non sono sempre ordinati e precisi. Comprendono:

- identificatori reali ancora validi,

- identificatori obsoleti,

- duplicati,

- falsi positivi.

Uno dei ruoli chiave di un'unità CTI è quello di ordinare e qualificare per distinguere la minaccia reale dal rumore di fondo.

Perché questo è un problema per un'organizzazione?

Queste informazioni vengono utilizzate per :

- d’inserite i vostri sistemi senza far scattare l'allarme,

- preparare un truffa mirata (phishing, frode dei presidenti, truffa delle donazioni),

- da rivendere i vostri dati ad altri gruppi criminali,

- infangare la vostra immagine se la fuga di notizie diventa pubblica.

Nel peggiore dei casi, i vostri identificativi e i vostri dati circolano da mesi, o addirittura da anni, su forum specializzati e non si sa.

Come può aiutarvi l'offerta CTI di Phishia

La Informazioni sulle minacce informatiche (CTI) consiste nel monitorare in modo proattivo tutto ciò che accade intorno alla vostra organizzazione nel surface web, nel deep web, nel dark web e all'interno di alcuni gruppi privati di criminali informatici.

A Phishia, Ci affidiamo a Bagliori, il nostro sensore web/deep/dark, che traccia automaticamente qualsiasi fuga di notizie legata ai vostri identificativi (nomi di dominio, indirizzi e-mail, indirizzi IP, identificativi, password, ecc. competenze di analisi per qualificare, dare priorità e trattare ogni perdita.

In concreto, il nostro approccio CTI combina diversi elementi costitutivi: un monitoraggio continuo fonti utili (vendite di accessi, fughe di dati, account compromessi, malware), da audit mirati per verificare la validità di alcuni identificatori all'interno del quadro normativo, una Contesto OSINT per capire quali servizi sono interessati e quale impatto può avere, seguito da una valutazione della criticità con allarme immediato in caso di perdite gravi e un piano correttivo(reimpostazione della password, blocco degli accessi, rafforzamento della configurazione, nuove regole SIEM/EDR, ecc.) Tutto viene consolidato in un rapporti periodici Rapporti dettagliati, indicatori di attività e monitoraggio delle tendenze delle minacce rivolte all'utente.

L'obiettivo è semplice: avvisarvi il prima possibile quando le vostre informazioni appaiono sul dark web o in aree ad alto rischio, e aiutarvi a correggere la situazione prima che diventi un incidente grave.

Volete saperne di più? Visitate la nostra offerta CTI :