Quando una grande organizzazione pubblica (città, ospedale, metropoli, ecc.) subisce un attacco informatico massiccio, l'impressione dominante è spesso :

“Ci sono caduti addosso tutti insieme, non ce ne siamo accorti”.”

Tranne che nella realtà, un attacco importante non inizia quasi mai alle 9 del mattino di lunedì.

Settimane - a volte mesi - prima dell'attacco finale, l'attività intorno all'organizzazione è in forte aumento sul dark web :

- identificativi rubati,

- Accesso VPN in vendita,

- discussioni private tra criminali informatici,

- test di accesso su diversi portali.

Con una vera e propria Informazioni sulle minacce informatiche (CTI), questi segnali possono essere visti, analizzati... e trasformati in azioni di difesa prima che le cose sfuggano di mano.

Prima dell'attacco: quando il dark web diventa inquieto

Prendiamo il caso tipico di una grande autorità o organizzazione locale colpita da un ransomware:

Mesi prima: prime perdite discrete

Nelle liste trapelate e su alcuni forum :

- da indirizzi e-mail interni associati alle password,

- conti collegati ai portali aziendali,

- accesso tecnico (VPN, RDP, ecc.) venduto a prezzi bassi.

In questa fase, l'organizzazione non è ancora un “obiettivo prioritario”, ma è sul radar degli aggressori:

ha alcuni dati interessanti e le porte cominciano ad aprirsi.

Poche settimane prima: aumento netto dell'attività

Gradualmente, l'attività legata al nome del dominio o agli indirizzi dell'organizzazione aumenta bruscamente :

- più menzioni nei database delle perdite,

- altri identificatori testati o messi in vendita,

- discussioni mirate sui suoi servizi (come il portale agenti e gli account amministrativi).

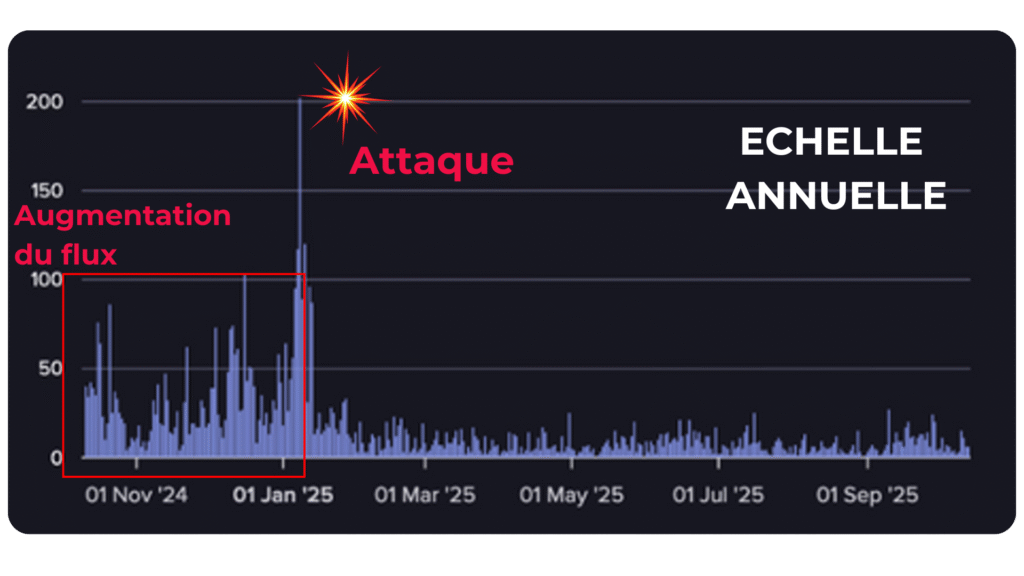

Possiamo vedere chiaramente un salto dalla solita “linea base.

Per un occhio CTI, è una bandiera rossa:

“Qualcuno è molto più interessato a questa organizzazione del solito”.”

Poco prima dell'attacco: accesso pronto all'uso

Nei giorni precedenti l'attacco :

- alcuni accessi sono testati (connessione ai portali, verifica degli identificatori),

- I “broker di accesso” rivendono porte d'ingresso affidabili,

- I gruppi di ransomware stanno iniziando a farsi sentire.

Quando finalmente inizia l'attacco, il lavoro preparatorio è terminato da tempo.

La crittografia dei sistemi è solo l'ultimo passo.

Cosa avrebbe visto una sorveglianza CTI ben strutturata

Con una reale capacità CTI, questo scenario non sembra più una sorpresa.

In concreto, il CTI :

Monitoraggio continuo delle fonti utili Questi includono il web «classico», il deep web (spazi privati, canali criptati), il dark web (forum chiusi, marketplace, gruppi privati) e i database pubblici o semi-privati per la fuga di dati.

L'obiettivo: Segnalate tutto ciò che riguarda la vostra organizzazione

(nomi di dominio, indirizzi e-mail, marchi, IP noti, portali principali, ecc.).

Qualificare ciò che viene fuori: non si tratta di dire “abbiamo trovato qualcosa”, ma di distinguere ciò che è veramente grave: un identificatore generico scaduto ha un impatto limitato, mentre un account VPN valido con diritti estesi o un account di amministratore su un portale interno critico è quanto di più critico possa esistere.

Per ogni evento viene assegnata una criticità in base alla sensibilità dell'accesso, alla sua portata funzionale e al suo potenziale di sfruttamento da parte di un attaccante.

Evidenziare le tendenze: è proprio quello che CTI Invece di trattare ogni fuga di notizie come un caso isolato, traccia il volume delle fughe di notizie legate alla vostra organizzazione, identifica picchi di attività insoliti e rileva discussioni ripetute sull'accesso o sui sistemi.

È qui che entra in gioco il famoso “prima e dopo”: un livello di rumore normale e relativamente stabile, seguito da un periodo di agitazione anomala prima dell'attacco, che segnala un'escalation del rischio e ci permette di anticipare piuttosto che subire.

Cosa fa concretamente Phishia nell'ambito di un approccio CTI

Nel Phishia, Non ci limitiamo a “guardare il dark web”. Applichiamo un approccio strutturato per vedere attacchi in arrivo e aiutare reagire in tempo, prima che l'incidente si trasformasse in una grave crisi.

Nel caso di un attacco che paralizzi una grande comunità o un ospedale, una CTI davvero in funzione avrebbe permesso :

Allarme precoce : non appena si verificano le prime perdite veramente evidenti (account critici, accesso VPN valido, credenziali di amministrazione...), quando l'attività intorno all'organizzazione non rientra nell'intervallo normale.

Adottare misure mirate reimpostare le password, invalidare i token, autenticazione avanzata (MFA, restrizioni geografiche, filtraggio IP), verifica dei portali esposti, verifica rapida degli accessi menzionati nelle perdite.

Da “reattivo” a “preventivo”.” Tra questi, l'interruzione o lo stretto monitoraggio degli accessi compromessi e il controllo degli account più sensibili, Preparare il reparto IT, il CISO e la direzione. a un rischio maggiore piuttosto che scoprire la falla dopo che i server sono stati crittografati.

Non possiamo promettere che qualsiasi attacco sarebbe stato impedito a 100 %, ma una CTI ben sfruttata riduce notevolmentela probabilità di successo, limita l'entità del danno... ed evitare l'effetto sorpresa generale.