Startseite > Überwachung > Phishia CTI

Phishia CTI

Bedrohungen voraussehen, Ihre strategischen Vermögenswerte schützen

Phishia CTI: von der Erkennung frühzeitig an die Neutralisierung, Die meisten der von uns entwickelten Bedrohungsdatenbanken bieten eine kontinuierliche Bedrohungsaufklärung, um Ihre kritischen Systeme zu schützen und Ihre Cybersicherheitsentscheidungen zu unterstützen.

Pol PhishiaCTI in einigen Zahlen

Cyber Threat Intelligence, was ist das?

Cyber Threat Intelligence (CTI) ist die Aufklärung über Bedrohungen, die sich gegen Sie richten.

Wir überwachen, analysieren, was für Sie relevant ist, und lösen dann die richtigen Maßnahmen aus, um den Vorfall zu verhindern oder seine Auswirkungen zu begrenzen.

Flare X Phishia, eine erfolgreiche Kombination

Flare, Phishia, unser Web-, Deep- und Dark-Sensor, erkennt und findet durch gezielte Suche (Name/Firma, BIN, E-Mail, Telefon, Domain/URL, IP, ID, Passwort...) und trägt zur Verwaltung Ihrer externen Angriffsfläche (EASM) bei. Phishia qualifiziert, priorisiert und implementiert die Antwort (Resets, Blockaden, SIEM/EDR-Regeln).

Wir klassifizieren daher jedes angetroffene Leck anhand eines intern entwickelten Indikators und ordnen es nach der Priorität der Maßnahmen:

Kritikalität 1

Minderjährig

Kritikalität 2

Signifikant

Kritikalität 3

Major

Kritikalität 4

Kritik

KTI: Antizipation von Angriffen

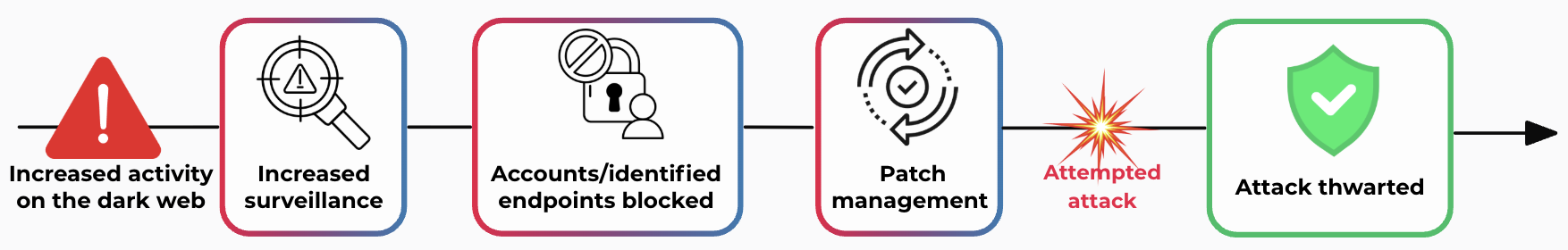

Vor jedem Angriff erscheinen Signale

Im Dark Web tauschen sich bösartige Akteure aus, rekrutieren, testen Tools oder versuchen, Zugänge zu monetarisieren.

Dadurch entsteht eine ungewöhnliche Aktivität, die mit dem Unternehmen verbunden ist.

Wir erkennen und korrelieren diese Signale, um vorbeugende Maßnahmen auszulösen, Angriffe zu antizipieren und zu vereiteln.

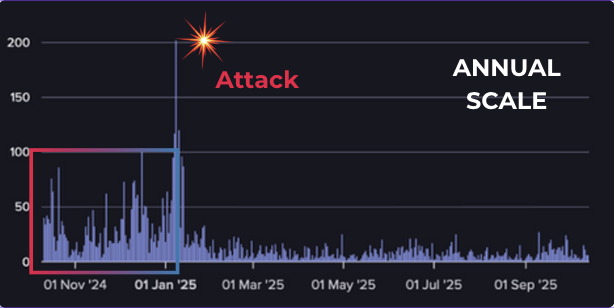

Zum Beispiel in dem beigefügten roten Kasten :

Durch die Analyse der Häufigkeit, mit der das Unternehmen im Dark Web auftritt, erkennen unsere Tools jeden ungewöhnlichen Anstieg der Aktivität, der auf einen potenziellen Angriff hindeutet.

Am Ende blieb es nicht aus. Nach dem Anstieg von November auf Januar kam es tatsächlich zu einem Angriff. Mit einer solchen Überwachung wäre der Angriff verhindert worden.

Unsere Empfehlungen

Prozess der Nachbereitung eines Vorfalls

Wir überwachen den DW kontinuierlich, um verdächtige Aktivitäten zu erkennen: Verkauf von Zugängen, Datenlecks, Malware, VPNs, Angriffsvorbereitungen, Austausch zwischen Akteuren...

Gezielte Untersuchung der genannten Abteilung oder des genannten Vermögenswerts zur Bewertung der tatsächlichen Exposition und des konkreten Risikos, um zwischen einer nachgewiesenen Bedrohung und einem Fehlalarm/Geräusch zu unterscheiden.

Im zulässigen Rahmen überprüfen wir die Realität und das Ausmaß der Bedrohung durch geeignete Checks (z. B. Prüfung der Gültigkeit eines Passworts).

Je nachdem, wie kritisch unsere Experten den Vorfall einschätzen, alarmieren wir sofort mit einem übersichtlichen Playbook, dem ein knapper Bericht mit allen Informationen zum Vorfall beigefügt ist.

Phishia CTI-Angebot

Im Angebot enthalten

- Analyse aller Datenlecks und Sanierungsplan

- Testen der Gültigkeit von Berechtigungsnachweisen

- Priorisierung der Kritikalität von Credentials

- Alterting in Echtzeit für die kritischsten Warnungen

- Überwachung von kompromittierten Endpunkten

- Detailliertes Reporting zweimal im Monat

Ab

30€ /Monat

nach ID*

* Eindeutige Kennung, die wir für Sie überwachen (Domainname, IP, persönliche E-Mail...)

Phishia CTI Flash

In 15 Tage maximal, Mit unserem Flash CTI-Angebot erhalten Sie einen klaren Überblick über Ihr Dark Web-Exposure.

Für jedes identifizierte Leck erhalten Sie einen Sanierungsplan detailliert sowie konkrete Empfehlungen um Ihre Ausstellungsfläche dauerhaft zu verkleinern und verhindern, dass so etwas noch einmal passiert.

1.

Kontext setzen

Definition von kritischen Domainnamen, VIPs und Portalen, die überwacht werden sollen.

2.

Tests von ID-MDP-Paaren

3.

Erweiterte Suche VIP

4.

Remediation & Sicherheitsplan

5.

Abschlussbericht

Phishia CTI Flash-Angebot

Im Angebot enthalten

- Tests aller von Flare hochgeladenen Credentials

- Plan zur Verbesserung der Sicherheit von Plattformen

- Suche nach Lecks bezüglich X VIP

- Begleitung bei der Behebung von identifizierten Lecks

- Abgabe eines ausführlichen Berichts

Was wir brauchen

Domainnamen

Liste der VIPs

Verbindungsportale

Unser Blog

Informieren Sie sich über die neuesten Nachrichten und Trends im Bereich SOC & CTI.