Wenn eine große öffentliche Organisation (Stadt, Krankenhaus, Metropole ...) von einem massiven Cyberangriff betroffen ist, ist der vorherrschende Eindruck oft :

“Sie kamen auf einmal über uns, wir konnten es nicht kommen sehen.”

Nur in der Realität, ein Großangriff beginnt fast nie montags um 9 Uhr.

Wochen - manchmal Monate - vor dem endgültigen Angriff, die Aktivitäten rund um die Organisation im Dark Web stark zunehmen :

- gestohlene Identifikatoren,

- VPN-Zugang zu verkaufen,

- private Chats zwischen Cyberkriminellen,

- Zugriffstests auf verschiedenen Portalen.

Mit einem echten Ansatz von Cyber Threat Intelligence (CTI), können diese Signale gesehen, analysiert ... und in Verteidigungsaktionen umgewandelt bevor die Situation eskaliert.

Vor dem Angriff: Wenn das Dark Web unruhig wird

Nehmen wir den typischen Fall einer großen Gemeinde oder Organisation, die von Ransomware heimgesucht wird:

Monate vorher: erste diskrete Lecks

In leaking lists oder in manchen Foren tauchen :

- der interne Mailadressen die mit Passwörtern verknüpft sind,

- Konten, die mit Fachportalen verknüpft sind,

- technische Zugänge (VPN, RDP usw.), die zu niedrigen Preisen weiterverkauft werden.

Zu diesem Zeitpunkt ist die Organisation noch kein “vorrangiges Ziel”, aber sie gerät auf den Radar der Angreifer:

sie über interessante Daten verfügt und beginnen sich Türen zu öffnen.

Einige Wochen zuvor: Deutlicher Anstieg der Aktivität

Nach und nach wird die Aktivität, die mit dem Domainnamen oder den Adressen der Organisation verbunden ist steigt stark an :

- mehr Erwähnungen in Fluchtbasen,

- mehr Identifikatoren, die getestet oder zum Verkauf angeboten werden,

- gezielte Diskussionen rund um ihre Dienste (z. B. Agentenportal, Verwaltungskonten usw.).

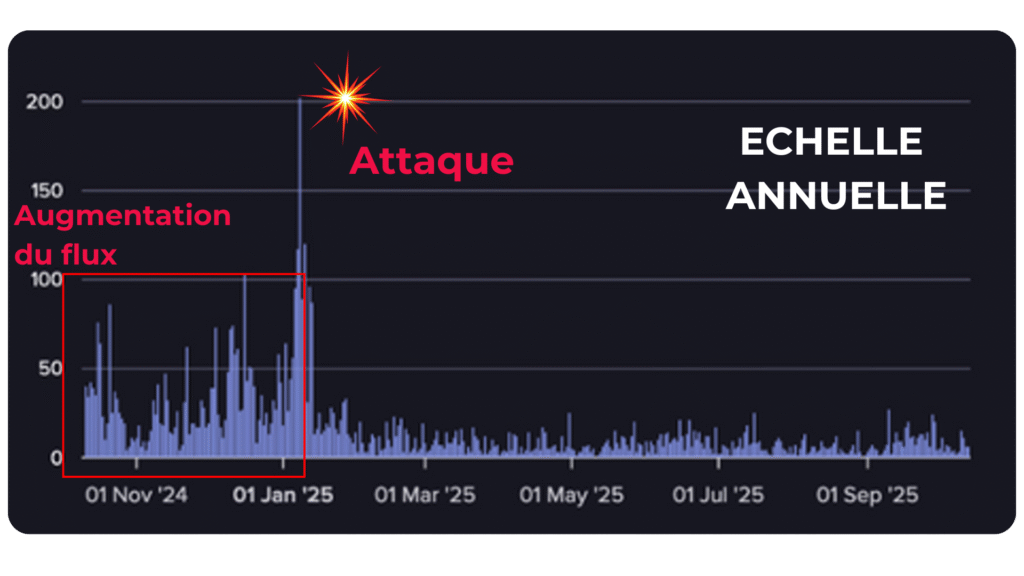

Man sieht deutlich einen Sprung von der üblichen “Grundlinie” aus.

Für ein CTI-Auge ist es eine rote Flagge :

“Jemand interessiert sich viel mehr als sonst für diese Organisation”.”

Kurz vor dem Angriff: Einsatzbereite Zugänge

In den Tagen vor dem Angriff :

- bestimmte Zugänge werden getestet (Verbindung mit Portalen, Überprüfung von Logins),

- “Zugangsmakler” verkaufen zuverlässige Haustüren weiter,

- beginnen Ransomware-Gruppen, sich zu positionieren.

Wenn der Angriff endlich losgeht, die Vorbereitungsarbeit längst abgeschlossen ist.

Die Verschlüsselung von Systemen ist nur der letzte Schritt.

Was eine gut strukturierte KTI-Überwachung gesehen hätte

Mit einer echten CTI-Fähigkeit im Einsatz sieht dieses Szenario nicht mehr nach einer totalen Überraschung aus.

Konkret wird die KTI :

Laufende Überwachung nützlicher Quellen : «klassisches» Web, Deep Web (private Räume, verschlüsselte Kanäle), Dark Web (geschlossene Foren, Marktplätze, private Gruppen) und Grundlagen für öffentliche oder halbprivate Datenlecks.

Ziele: alles, was Ihre Organisation betrifft, eskalieren

(Domainnamen, E-Mail-Adressen, Marken, bekannte IPs, Hauptportale...).

Qualifizieren, was aufsteigt : es geht nicht darum zu sagen “wir haben was gefunden”, sondern darum zu unterscheiden, was wirklich schlimm ist: Eine abgelaufene generische ID bleibt von begrenzter Auswirkung, wo ein gültiges VPN-Konto mit erweiterten Rechten oder ein Admin-Konto auf einem kritischen internen Portal die höchste Kritikalität erreicht.

Jedem Ereignis wird eine Kritikalität zugewiesen, die von der Sensibilität des Zugangs, seinem Funktionsumfang und seinem Potenzial, von einem Angreifer ausgenutzt zu werden, abhängt.

Trends hervorheben : ist genau das, was die KTI : Anstatt jedes Leck als Einzelfall zu behandeln, verfolgt sie, wie sich das Volumen der mit Ihrer Organisation verbundenen Lecks entwickelt, spürt ungewöhnliche Aktivitätsspitzen auf und erkennt wiederholte Diskussionen um Ihren Zugang oder Ihre Systeme.

Hier tritt das berühmte “Vorher/Nachher” auf: ein gewöhnlicher, relativ stabiler Lärmpegel und dann eine Periode abnormaler Unruhe vor dem Angriff, die eine Eskalation des Risikos signalisiert und es ermöglicht, vorausschauend zu handeln, anstatt zu leiden.

Was Phishia in einem KTI-Prozess konkret tut

Im KTI-Angebot von Phishia, In der Regel ist es nicht damit getan, “das Dark Web zu beobachten”. Wir wenden einen strukturierten Ansatz an, um die Angriffe kommen sehen und helfen bei rechtzeitig reagieren, Der Vorfall wurde zu einer großen Krise.

Im Falle eines Angriffs, der eine große Kommune oder ein Krankenhaus lahmlegt, ist eine Wirklich einsatzfähige KTI hätte erlaubt :

Frühzeitig gewarnt zu werden : ab den ersten wirklich spürbaren Lecks (kritische Konten, gültiger VPN-Zugang, Admin-Anmeldedaten...), in dem Moment, in dem die Aktivitäten rund um die Organisation aus dem normalen Rahmen fallen.

Gezielte Maßnahmen zu ergreifen : Passwörter zurücksetzen, Token ungültig machen, Stärkung der Authentifizierung (MFA, geografische Beschränkungen, IP-Filterung), Überprüfung der exponierten Portale, schnelle Prüfung des erwähnten Zugangs in den Lecks.

Von “reaktiv” zu “präventiv” zu wechseln” : kompromittierte Zugänge abschalten oder genau überwachen, die sensibelsten Konten unter Kontrolle bringen, die CIO, den CISO und die Geschäftsleitung vorbereiten einem erhöhten Risiko aussetzen, anstatt das Leck nach der Verschlüsselung der Server zu entdecken.

Wir können nicht versprechen, dass jeder Angriff wäre bei 100 verhindert worden %, aber eine gut genutzte CTI reduziert starkdie Erfolgswahrscheinlichkeit, begrenzt das Ausmaß des Schadens... und vermeidet den allgemeinen Überraschungseffekt.