Man hört oft vom Dark Web als einen geheimnisvollen Ort, der nur Piraten vorbehalten ist. In Wirklichkeit ist es vor allem ein Raum, in dem gestohlene sensible Informationen weiterverkauft oder ausgestellt werden, Die Organisationen haben manchmal monatelang keine Ahnung davon.

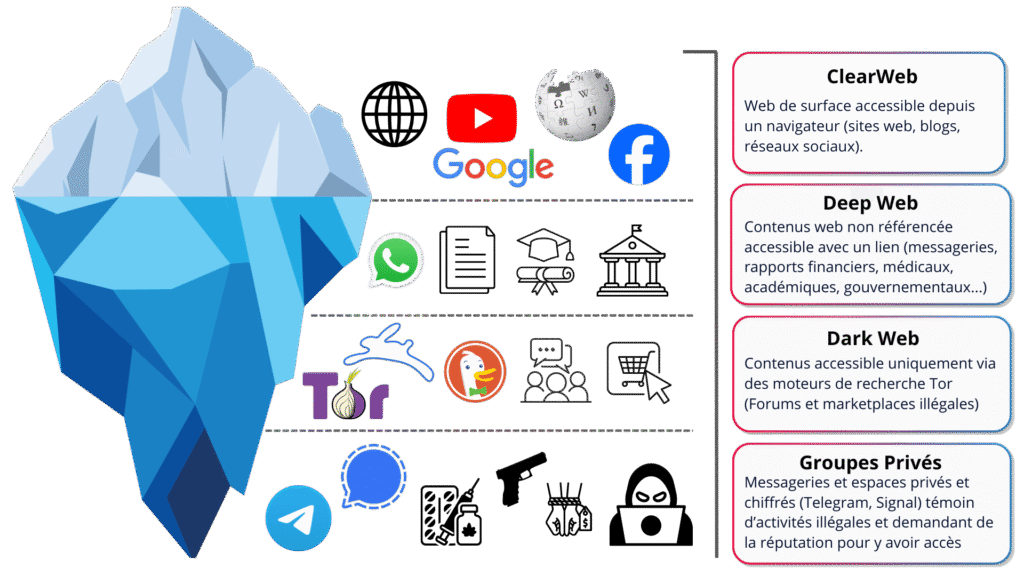

Der Eisberg des Internets: Oberfläche, Tiefe und dunkle Bereiche

Clear Web - der sichtbare Teil

Die Schicht “oberhalb der Oberfläche”: öffentliche Webseiten, Medien, Blogs, soziale Netzwerke, die mit wenigen Klicks über Google oder andere Suchmaschinen gefunden werden können.

Deep Web - versteckt, aber legitim

Unter der Oberfläche: private Bereiche (Messenger, Extranets, interne Portale), Dokumente und Berichte, die nur über einen Link oder ein Konto zugänglich sind. Nicht indiziert, aber völlig legal.

Dark Web - die Gefahrenzone

Zugang über spezielle Tools wie Tor, mit geschlossenen Foren, Marktplätzen und privaten Gruppen, die häufig für den Weiterverkauf von Daten, Angriffswerkzeugen oder kompromittierten Zugängen genutzt werden.

Genau auf diesen tieferen Schichten wird die Cyber Threat Intelligence (CTI) wird nach schwachen Signalen und Lecks suchen.

Welche sensiblen Informationen werden im Dark Web verkauft oder ausgestellt?

Im Dark Web verkaufen die Angreifer nicht abstrakt “Dateien”. Sie verkaufen vor allem Zugänge und Vertrauenselemente die den Aufbau eines Angriffs ermöglichen.

Hier einige konkrete Beispiele aus den Fällen, die uns bei Phishia begegnen:

Anmeldekennungen (credentials)

Dies sind die Paare Benutzername/Passwort für :

- Interne Portale (Intranets, Agentenportale, Spenderbereiche usw.),

- Geschäftsdienstleistungen (CRM, HR-Tools, Zahlungs- oder Spendenlösungen),

- Messenger oder Administratorkonten.

Diese Identifikatoren können aus :

- eines kompromittierten Arbeitsplatzes (Malware, Phishing),

- einer Wiederverwendung von Passwörtern, die bereits an anderer Stelle gestohlen wurden,

- eines nachlässigen Anbieters.

In unseren Analysen sehen wir regelmäßig Listen mit Hunderten von Berechtigungsnachweisen die mit demselben Domainnamen verbunden sind, mit sehr unterschiedlichen Kritikalitätsgraden je nach betroffenem Konto: vom “nicht sensiblen” Zugang bis hin zu Konten, die Finanzdaten verändern oder auf vertrauliche Informationen zugreifen können.

Persönliche und finanzielle Daten

Sowohl bei Verbänden als auch bei öffentlichen Einrichtungen trifft man z. B. :

- Spenderdaten (Kontaktdaten, Spendenhistorie, manchmal SEPA-Mandat),

- Daten von Nutzern oder Begünstigten,

- Informationen, die es ermöglichen, die Identität einer Person oder Organisation anzunehmen.

Mögliche Folgen: Betrug, Veruntreuung von Spenden, Vertrauensverlust, gesetzliche Sanktionen.

Technische Zugänge und Infrastrukturelemente

In den Foren und Marktplätzen des Dark Web findet man auch :

- Zugang zu Interne VPNs,

- RDP-Sitzungen (Fernsteuerung eines Servers oder einer Station),

- Informationen über nicht behobene Schwachstellen,

- Verkauf von Malware, die auf eine bestimmte Art von Organisation oder Technologie abzielt.

Diese Elemente dienen der Vorbereitung eines umfassenderen Angriffs (z. B. Ransomware).

“Rohe” Lecks zum Aussortieren

Die Leaking-Listen sind nicht immer sauber und ordentlich. Man findet dort :

- echten, noch gültigen Identifikatoren,

- veraltete Identifikatoren,

- von Duplikaten,

- falsch-positive Ergebnisse.

Eine der Schlüsselrollen einer KTI-Zelle besteht gerade darin sortieren und qualifizieren diese Lecks, um die tatsächliche Bedrohung von Hintergrundgeräuschen zu unterscheiden.

Warum ist das für eine Organisation problematisch?

Diese Informationen ermöglichen :

- d’in Ihre Systeme eindringen ohne einen Alarm auszulösen,

- eine vorbereiten gezielter Betrug (Phishing, Präsidentenbetrug, Spendenbetrug),

- von Ihre Daten weiterverkaufen an andere kriminelle Gruppen,

- Ihr Image beschädigen, wenn die undichte Stelle öffentlich bekannt wird.

Das Worst-Case-Szenario: Ihre Logins und Daten kursieren seit Monaten oder sogar Jahren in speziellen Foren, und du weißt es nicht.

Wie das CTI-Angebot von Phishia Ihnen helfen kann

Die Cyber Threat Intelligence (CTI) besteht darin, proaktiv alles zu überwachen, was um Ihre Organisation herum im Surface Web, Deep Web, Dark Web und in bestimmten privaten Gruppen von Cyberkriminellen passiert.

Bei Phishia, Wir stützen uns auf Flare, Unser Web/deep/dark-Sensor, der automatisch Lecks in Bezug auf Ihre Anmeldeinformationen (Domainnamen, E-Mail-Adressen, IPs, Anmeldeinformationen, Passwörter usw.) aufdeckt, und unser Analyseexpertise um jedes Leck zu qualifizieren, zu priorisieren und zu behandeln.

Konkret vereint unser KTI-Ansatz mehrere Bausteine: eine kontinuierliche Überwachung nützlicher Quellen (Zugriffsverkäufe, Datenlecks, kompromittierte Konten, Malware), von gezielte Überprüfungen um die Gültigkeit bestimmter Identifikatoren innerhalb des gesetzlichen Rahmens zu testen, eine Kontextualisierung OSINT um zu verstehen, welche Dienste betroffen sind und welche Auswirkungen dies haben kann, und dann eine Kritikalitätsbewertung mit sofortiger Alarmierung bei schweren Lecks und einem Sanierungsplan(Zurücksetzen von Passwörtern, Sperren von Zugängen, Verschärfung von Konfigurationen, neue SIEM/EDR-Regeln usw.). Das Ganze wird konsolidiert in einem regelmäßige Berichterstattung : Detaillierte Berichte, Aktivitätsindikatoren und Verfolgung von Bedrohungstrends, die auf Sie abzielen.

Das Ziel ist einfach: Sie so früh wie möglich alarmieren wenn Ihre Informationen im Dark Web oder in risikobehafteten Räumen erscheinen, und Ihnen helfen, den Kurs zu korrigieren, bevor es zu einem größeren Vorfall kommt.

Möchten Sie mehr darüber erfahren? Besuchen Sie unser CTI-Angebot :