In der Cybersicherheit gibt es ein erschreckendes Sprichwort: « Angreifer müssen nur einmal Recht haben. Sie müssen 100% der Zeit Recht haben».»

Aber es gibt noch Schlimmeres. Häufig kennen die Angreifer Ihr Netzwerk besser als Sie. Noch bevor sie auch nur eine Zeile bösartigen Codes starten, haben sie bereits Ihre vergessenen Server, ausgestellten technischen Dokumente und Test-Subdomains kartografiert.

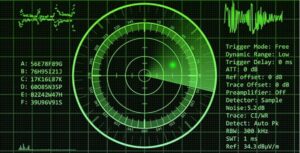

Wie ist das möglich? Durch die’OSINT (Open Source Intelligence) und eine Disziplin, die Sie dringend beherrschen müssen: die’ASM (Attack Surface Management).

Die Unterseite des Eisbergs: Schatten-IT

Wenn Sie Ihren CIO bitten, Ihr Netzwerk zu zeichnen, wird er Ihnen ein sauberes Schema zeigen: die Zentrale, das VPN, die sicheren Produktionsserver. Das ist die theoretische Fläche.

Die tatsächliche Fläche, Die Welt, die die Angreifer sehen, ist oft viel größer und chaotischer. Das ist das sogenannte Shadow IT :

- Ein «Pre-Prod»-Server, der vor sechs Monaten von einem Entwickler in aller Eile aufgebaut und nie abgeschaltet wurde.

- Eine Trello- oder Notion-Public-Tabelle, die Wi-Fi-IDs enthält.

- Eine Subdomain test.ihr-unternehmen.com, die auf eine ungesicherte Administrationsschnittstelle verweist.

- GitHub-Code-Repositories, die API-Schlüssel im Klartext enthalten.

Für einen Angreifer sind dies offene Türen, die keinen Alarm auf Ihrer Hauptfirewall auslösen werden.

80% des Angriffs spielt sich vor dem Eindringen ab

Ransomware-Gruppen schlagen nicht wahllos zu. Sie verbringen Wochen in der Phase der Anerkennung. Sie verwenden OSINT-Techniken, um alles, was zu Ihrem Unternehmen gehört, im öffentlichen Web zu scannen.

Sie versuchen nicht, Ihre Panzertür (Ihre Hauptfirewall) aufzubrechen. Sie suchen nach dem Kellerfenster, das einen Spalt offen geblieben ist (dieser vergessene Server in veralteter Version).

Wenn Sie Ihre externe Angriffsfläche nicht im Auge behalten, verschaffen Sie ihnen einen erheblichen Vorsprung.

Nehmen Sie die Sicht des Angreifers ein («Attacker's View»)

Hier kommt ASM (Attack Surface Management) ins Spiel. Im Gegensatz zu einem Pentest (Eindringtest), der ein Foto zu einem bestimmten Zeitpunkt ist, handelt es sich bei ASM um eine kontinuierliche Videoüberwachung.

Ziel ist es, Ihren digitalen Fußabdruck kontinuierlich zu kartografieren, um Anomalien zu erkennen, bevor sie ausgenutzt werden können:

- Entdeckung : Scannen Sie das gesamte Internet, um Ihre Vermögenswerte (IPs, Domains, Zertifikate) zu finden.

- Analyse Schwachstellen identifizieren (offener RDP-Port, Informationsleck).

- Priorisierung : Kritisches sofort korrigieren.

Phishia gibt Ihnen die Sichtbarkeit zurück

Bei Phishia, Wir glauben, dass die beste Verteidigung darin besteht, sein Territorium genau zu kennen. Unsere Dienstleistungen beschränken sich nicht auf Aufklärung: Wir agieren wie ein Kontrollturm.

Über unsere Angebote für’Audit und Risikoanalyse, In Verbindung mit unserer CTI-Technologie führen wir diese Kartierung für Sie durch. Wir scannen das Web mit denselben Werkzeugen wie die Angreifer, um Ihnen genau zu sagen, was überholt ist.

Lassen Sie nicht zu, dass ein vergessener Server zum Einstiegspunkt für Ihre nächste Krise wird.

Erfahren Sie, wie Phishia Ihre Angriffsfläche verringert :