Vergessen Sie das Bild des Hackers im Kapuzenpullover, der die ganze Nacht hindurch neongrüne Codezeilen eintippt, um Ihre Server zu «bruteforcen». Im Jahr 2025 ist die Realität viel banaler - und beängstigend: Ihr Netzwerkzugang wurde vielleicht schon heute Morgen für den Preis eines BigMac-Menüs verkauft.

Willkommen im Zeitalter der Stealer Logs, Die stille Bedrohung, die Ihre Passwortrichtlinien überflüssig macht.

Der Mechanismus: Wie Ihre digitale Identität "gezippt" wird"

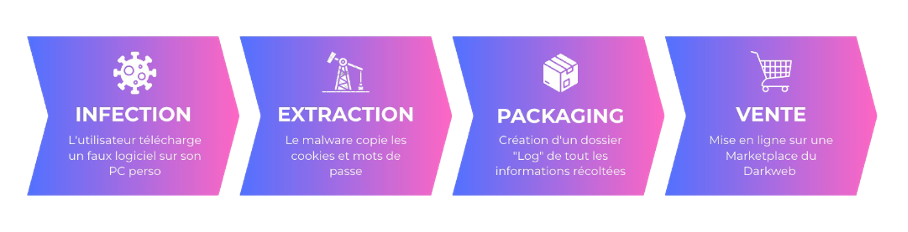

Die «Infostealer» (wie Lumma, RedLine oder Vidar) sind unauffällige Malware. Sie brauchen Ihre Systeme nicht zu knacken. Sie installieren sich oft über gecrackte Software, die ein Angestellter im Homeoffice heruntergeladen hat, oder über einen harmlosen Anhang in einer persönlichen E-Mail.

Sobald die Malware auf dem Rechner aktiv ist, stiehlt sie nicht nur Passwörter. Sie saugt alles ab:

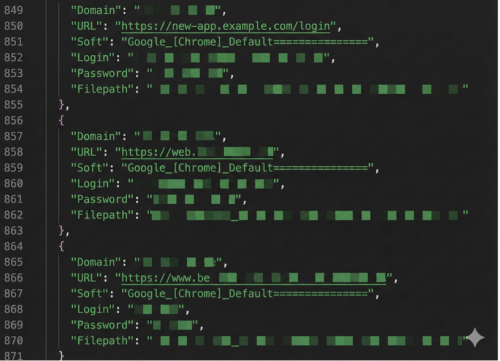

- Die Kennungen die im Browser gespeichert sind.

- Die Informationen von Bankkarten.

- Der Browserverlauf.

- Und nicht zuletzt: Session-Cookies.

Darin liegt die kritische Gefahr.

Warum die MFA Sie nicht immer retten wird

Das ist eine kalte Dusche für viele CIOs. Oft wird angenommen, dass die Multi-Faktor-Authentifizierung (MFA) der ultimative Schutzwall ist.

Aber wenn ein Angreifer Ihren Session-Cookie der über einen Stealer Log gültig ist, braucht er weder Ihr Passwort noch Ihren SMS-Code. Er importiert dieses Cookie in seinen eigenen Browser und die Zielseite (Ihr CRM, Ihr Office 365-Zugang, Ihr VPN) denkt, dass es sich um Sie handelt. Er ist bereits verbunden.

Der Supermarkt des Verbrechens

Diese gestohlenen Daten bleiben nicht auf dem Computer des Hackers. Sie werden massiv auf automatisierten Marktplätzen aggregiert (z. B. Russian Market oder private Telegram-Kanäle).

Das Geschäftsmodell ist industriell. Ein «Log» (das vollständige Dossier eines Opfers oder einer Computergruppe) wird in der Regel für rund 10$. Für diesen Preis erhält der Käufer Zugang zu allen Konten : Netflix, Facebook, aber auch den VPN-Zugang seines Unternehmens.

So beginnen die meisten der heutigen Ransomware-Angriffe: mit einem einfachen Kauf bei 10$, der Wochen vor dem endgültigen Angriff getätigt wird.

Mit der ITC die Kontrolle zurückgewinnen

Digitale Hygiene ist unverzichtbar, aber sie beruht auf dem Menschen, der fehlbar ist. Sie können nicht verhindern, dass ein Mitarbeiter versehentlich Malware auf seinem privaten PC installiert, aber Sie können herausfinden, ob seine beruflichen Zugangsdaten durchgesickert sind.

Die Cyber Threat Intelligence (CTI) besteht nicht nur darin, sich Ihre internen Logs anzusehen, sondern auch die Außenwelt zu überwachen.

Bei Phishia, Wir scannen diese unterirdischen Märkte kontinuierlich. Wir sind in der Lage zu erkennen, ob Logins, die zu Ihrer Domain @Ihr-unternehmen.com gehören, derzeit in Logs verkauft werden, selbst wenn die Infektion auf dem privaten Computer eines Mitarbeiters stattgefunden hat.

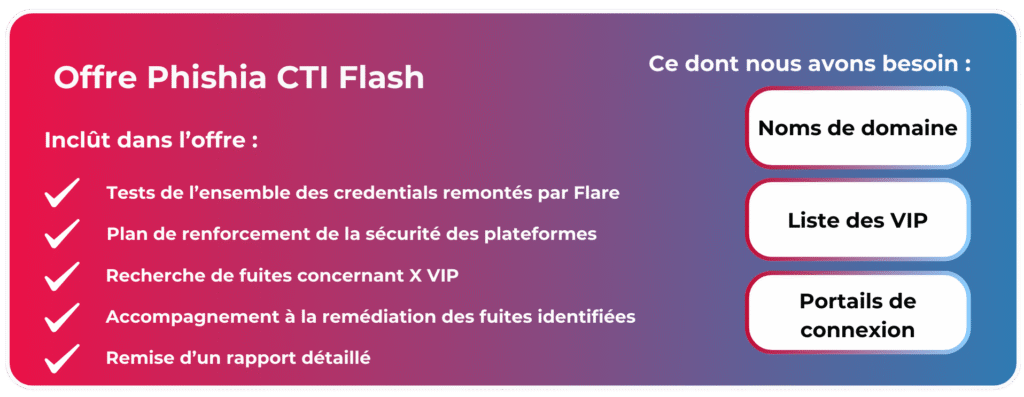

Die Sofortmaßnahme: Das CTI Flash Audit

Bleiben Sie nicht im Zweifel. Wissen bedeutet, vorausschauend handeln zu können.

Für die Einführung unseres CTI-Angebots bietet Ihnen Phishia einen pragmatischen Ansatz : Das CTI Flash-Angebot. Es handelt sich um ein «One-Shot»-Audit, um eine sofortige Bestandsaufnahme Ihrer Ausstellung zu machen.