In einer Gebietskörperschaft arbeitet jeder mit denselben Domainnamen :

@stadt-X.de, @departement-Y.de, @metropole-Z.de...

Bedienstete, Direktionen, Schulen, Stadtpolizei, CCAS, Kultur, Sport, gewählte Vertreter, externe Dienstleister manchmal...

Ergebnis : Hunderte, manchmal Tausende von Konten die auf denselben Servern, Portalen und Systemen basieren.

Für einen Stürmer ist dies eine goldene Gelegenheit:

- eine einzelne Domäne, auf die Sie abzielen,

- tonnenweise IDs abrufen,

- und sehr oft viele Lecks, die bereits im Dark Web vorhanden sind.

Cyber Threat Intelligence (CTI) ist genau dafür da dort Licht hineinbringen und auf der Ausstellungsseite richtig “aufräumen”.

1. Warum leaken Gemeinden so viel im Dark Web?

Die Gemeinwesen haben unfreiwillig einen ideales Profil für Cyberkriminelle.

Sie haben viele Mitarbeiter (und damit auch viele Konten), Passwörter, die oft zwischen internen Tools und externen Diensten wiederverwendet werden, Konten, die aktiv bleiben, obwohl die Personen die Stelle gewechselt oder den Gemeinwesen verlassen haben, und nicht zu vergessen die zahlreichen exponierte Berufsportale im Internet (Bürger, Beamte, Schulen, Soziales usw.).

Mit der Zeit hinterlässt das alles seine Spuren im Dark Web. Dort tauchen :

-

Listen von E-Mail-Adressen des Gemeinwesens mit den dazugehörigen Passwörtern,

-

Logins für interne oder Partnerportale,

-

manchmal sogar technische Zugänge sensible Daten (VPN, RDP, Verwaltungskonsolen...).

Am beunruhigendsten ist, dass diese Situation weiterhin für die Allgemeinheit völlig unsichtbar : Das System läuft weiter, die Beamten arbeiten normal ... obwohl kompromittierte Zugänge im Umlauf sind und jederzeit ausgenutzt werden können.

2. Warum diese Lecks für eine Kommune so gefährlich sind

Diese flüchtigen Identifikatoren ermöglichen :

- zu betreten Bürgerportale (Online-Formalitäten, Schulanmeldung, außerschulische Dienste...),

- auf interne Verwaltungsschnittstellen zuzugreifen,

- sensiblere Abteilungen zu erreichen (Stadtpolizei, Sozialwesen, Stadtplanung usw.),

- und von abprallen von einer Abteilung zur anderen oder sogar vom Web zum internen IS.

Nicht alle Lecks sind gleich, aber einige sind eindeutig explosiv. Dies ist beispielsweise der Fall bei Konten von Bediensteten, die Zugang zu sozialen, schulischen oder administrativen Daten gewähren, bei Konten, die mit sensiblen Abteilungen (Stadtpolizei, Finanzen, Stadtplanung ...) verbunden sind, oder auch bei technische Zugänge die es ermöglichen, von anderen internen Servern zu bouncen.

Ein und dasselbe E-Mail-/Passwort-Paar kann also dazu dienen, sich in ein Bürgerportal, in ein fachliches Extranet einzuloggen und dann durch eine Verkettung von Zugriffen höhere Rechte im Informationssystem zu erlangen. Für einen Angreifer ist dies ein idealer Einstiegspunkt um einen Ransomware-Angriff vorzubereiten, gezielten Betrug zu betreiben, sensible Daten abzuschöpfen oder diesen Zugang einfach an andere kriminelle Gruppen weiterzuverkaufen.

Bei Phishia haben wir ein Kritikalitätsindikator die es ermöglicht, jedes Leck zu klassifizieren und zu priorisieren, um die Anstrengungen dort zu konzentrieren, wo das Risiko tatsächlich am größten ist.

3. Was die KTI den lokalen und regionalen Gebietskörperschaften bringt

Bei der auf lokale und regionale Gebietskörperschaften angewandten ITK geht es darum, alles, was über sie im Umlauf ist, zu überwachen, zu analysieren und zu verarbeiten außerhalb ihrer eigenen Systeme.

-

Endlich einen klaren Überblick über die Ausstellung haben

Anstelle einer beunruhigenden Unklarheit nach dem Motto «Irgendwo muss doch etwas durchsickern...» ermöglicht die TZI zu wissen wie viele mit der Domäne des Gemeinwesens verbundene Kennungen im Umlauf sind, In diesem Abschnitt wird beschrieben, welche Arten von Konten betroffen sind, welche Dienste oder Portale erwähnt werden und welche Zugänge noch aktiv zu sein scheinen. -

Zwischen Lärm und tatsächlichem Risiko unterscheiden

Eine gute ITC listet nicht nur Lecks auf: Sie qualifiziert, was veraltet oder bereits ungültig ist (niedriger Einsatz), was noch nutzbar ist (hohe Priorität) und was potenziell den Zugang zu sensiblen Daten öffnen oder einen internen Bounce ermöglichen kann (kritische Priorität). -

Informationen in Sicherheitsmaßnahmen umwandeln

Auf dieser Grundlage kann die Behörde gefährdete Konten zurücksetzen oder deaktivieren, die Sicherheit der betroffenen Portale erhöhen (starke Authentifizierung, Filterung, Einschränkungen), ihre Erkennungsregeln anpassen (SIEM, EDR, Firewall...) und die am stärksten gefährdeten Mitarbeiter sensibilisieren.

Mit diesem Ansatz kommt man vom «man erduldet» unter «wir steuern».

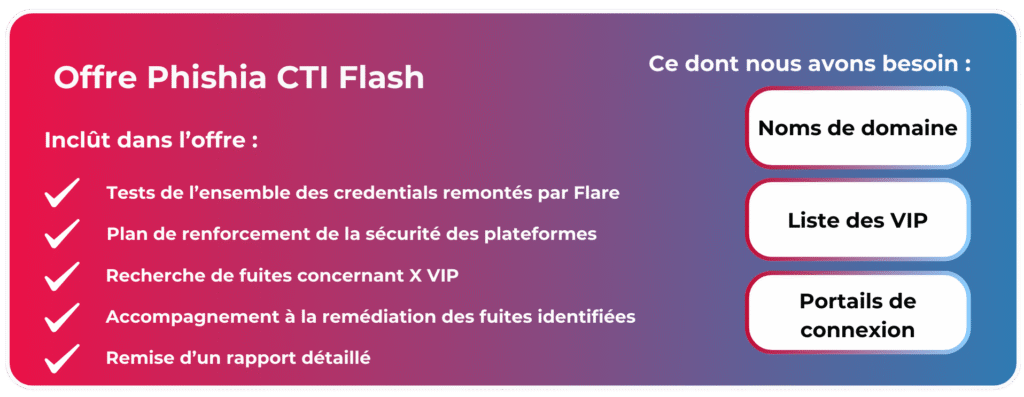

4. Das CTI-Flash-Audit: Im Dark Web aufräumen

Für Gemeinden, die sich nie wirklich angeschaut haben, was über sie im Umlauf ist, ein CTI-Flash-Audit ist ein ausgezeichneter Einstiegspunkt.

Die Idee ist einfach: Indem einige Wochen, Sie können sich ein klares Bild von der Situation verschaffen, den Notfall behandeln und den Grundstein für das weitere Vorgehen legen.

Ein CTI-Flash-Audit ermöglicht zunächst Folgendes den Umfang der Überwachung festlegen Domainnamen der Gemeinde, kritische Portale und Dienste, sensible Profile (gewählte Vertreter, Direktionen, Schlüsselfunktionen).

Er wird dann nach bestehenden Lecks suchen : im Umlauf befindliche Logins (Mail + Passwort), Erwähnungen von Diensten oder Anwendungen des Gemeinwesens, zum Verkauf angebotene Zugänge oder Daten.

In einem dritten Schritt wird die Prüfung testet und qualifiziert Lecks : Überprüfung, was in einem kontrollierten Rahmen noch gültig ist, Messung der potenziellen Auswirkungen (zugängliche Daten, Bounce-Möglichkeiten), Einstufung der Fälle nach Kritikalitätsgrad.

Auf dieser Grundlage schlägt einen konkreten Sanierungsplan vor : Konten, die zurückgesetzt oder gesperrt werden müssen, Härtung exponierter Portale, Maßnahmen, um das erneute Auftreten von Lecks einzuschränken (Sensibilisierung, Passwortrichtlinien, MFA...).

Schließlich schließt die Prüfung mit einem verwertbarer Bericht, Der Bericht enthält eine zusammenfassende Bestandsaufnahme für die Entscheidungsträger, genaue technische Angaben für die ISD/RSSI und eine klare Priorisierung der Maßnahmen.

Im Klartext: Nach einer Blitzprüfung weiß die Kommune was zirkuliert, was gefährlich ist, und was neutralisiert wurde oder schnell neutralisiert werden soll.

5. Die Rolle Phishias in diesem Prozess