Die Luftfahrt ist ein Musterbeispiel für Zuverlässigkeit, Sicherheit und Rückverfolgbarkeit. Dennoch ist sie zu einem beliebten Ziel für Cyberkriminelle geworden, die nicht die großen Fluggesellschaften oder Hersteller treffen, sondern das vermeintlich schwächste Glied der Kette ins Visier nehmen: die Versorgungskette (Supply Chain).

Es geht nicht mehr um Ihre Sicherheit, sondern um die des gesamten Systems, wie es die neuen EU-Richtlinien verlangen.

Der neue Risikoumfang: Vom internen zum ökosystemischen Bereich

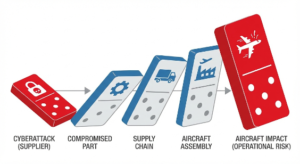

Ein Angriff durch Supply Chain tritt auf, wenn ein Angreifer die Schwachstelle eines - oft kleineren und weniger sicheren - Zulieferers ausnutzt, um zum endgültigen Auftraggeber (Flugzeughersteller oder Betreiber) zu gelangen.

Warum ist der Aero-Sektor so anfällig für diesen Dominoeffekt?

- Privilegiertes Vertrauen : Die Lieferanten haben privilegierten Zugang zu den Informationssystemen der Kunden (Plattformen für den Austausch von Zeichnungen, Wartungssoftware, Datenbanken für kritische Teile).

- Vorschriften : Die neuen Anforderungen der EASA (Europäische Agentur für Flugsicherheit), insbesondere die IS-Anteil, Die Bestimmungen des Gesetzes über den Schutz von Kindern und Jugendlichen vor sexueller Ausbeutung verpflichten die Betreiber, die Sicherheit ihrer Kinder zu gewährleisten. Ökosystem. Die Nachlässigkeit eines Lieferanten kann nun zu Sanktionen und Aussetzung des Betriebs für den Endkunden führen.

Es handelt sich um eine gesetzliche Sorgfaltspflicht, die sich auf alle Akteure in der Kette erstreckt.

Die Bedrohung durch Lateral Intrusion

Das Risiko beschränkt sich nicht mehr auf den Diebstahl von Daten (wie bei Stealer Logs). In der Supply Chain handelt es sich um ein seitliches Eindringen :

- Kompromittierung : Ein Subunternehmer (z. B. ein Hersteller von Software für das Flottenmanagement) wird über einen vergessenen Zugang oder eine einfache Schwachstelle gehackt.

- Propagation : Der Angreifer nutzt dann den legitimen Zugang dieses Subunternehmers, um bei allen seinen Kunden gleichzeitig bösartigen Code einzuschleusen oder kritische Daten zu exfiltrieren.

- Konsequenz : Stillstand von Produktionslinien, Änderung von technischen Unterlagen oder Lahmlegung eines Navigationssystems.

Die KTI im Dienste der Widerstandsfähigkeit der Luftfahrt

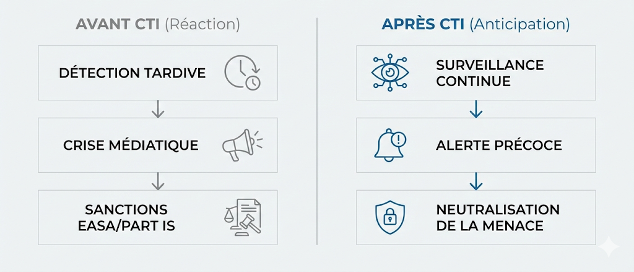

Angesichts dieser systemischen Bedrohung und der Anforderungen an die Einhaltung von Vorschriften (Part IS) wird die Cyber-Threat-Intelligence zu einem unverzichtbaren Instrument der Prüfung und der Widerstandsfähigkeit.

Die KTI Phishia ermöglicht es Ihnen, eine erweiterte Überwachung :

- Aufsicht über Dritte : Wir schauen nicht nur, ob Ihre Identifikatoren im Dark Web befinden, sondern auch die Identifikatoren Ihrer strategischen Anbieter, die in Ihrer Dokumentation erwähnt werden.

- Früherkennung : Erkennen Sie Gruppen von Piraten (z. B. Initial Access Brokers IAB), die auf Computersysteme in der Luft- und Raumfahrt und in der Industrie abzielen.

- Proaktive Compliance : Erbringung der erforderlichen Sorgfaltsnachweise, um die erhöhten regulatorischen Anforderungen der EASA und des IS-Teils zu erfüllen.

Eine Partnerschaft über den Perimeter hinaus

Für die Akteure der Luft- und Raumfahrtindustrie ist die KTI kein Kostenfaktor, sondern eine Investition in die betriebliche Kontinuität und die Einhaltung von Vorschriften. Phishia verschafft Ihnen den nötigen Überblick, um diese Risiken zu erkennen und zu neutralisieren, bevor sie eine ganze Branche lahmlegen.

Ob Sie ein großer Auftraggeber sind, der auf die Einhaltung der Vorschriften bedacht ist IS-Anteil, Wenn es sich um einen kritischen Anbieter handelt, der ein Höchstmaß an Sicherheit gewährleisten muss, ist unser Klassisches CTI-Angebot ist Ihre fortlaufende Versicherung für die Unversehrtheit Ihres Ökosystems.